mujica

HECTF(PWN,非全解)

期末周复习的时候到底还是没在B站大学里抗住诱惑,首页刷到了一系列mygo-mujica的二创,突然觉得作为我今年最意难平的作品,如果我不自己写篇杂谈来记录的话,也许很多年以后我会完全不会记得这场堪称幻梦破灭的追番经历…… 我高三生病住院时期看的mygo,现在想来一切的起点只是我因为强撑身体不请假就医导致从感冒变肺炎() 老实说一开始蛮无聊的,请…

由于期末的原因就吃饭的时候看了两眼(?) 做的三道都签到级() nc姑且就不说了,连上,好像就没什么难点了 easy_pwn 没啥好说的,混淆了一次HECTF,打ret2text from pwn import * io = remote("8.153.93.57",30214) #io = process("./pwn") #gdb.attach…

重庆市大学生网络安全竞赛(决赛)

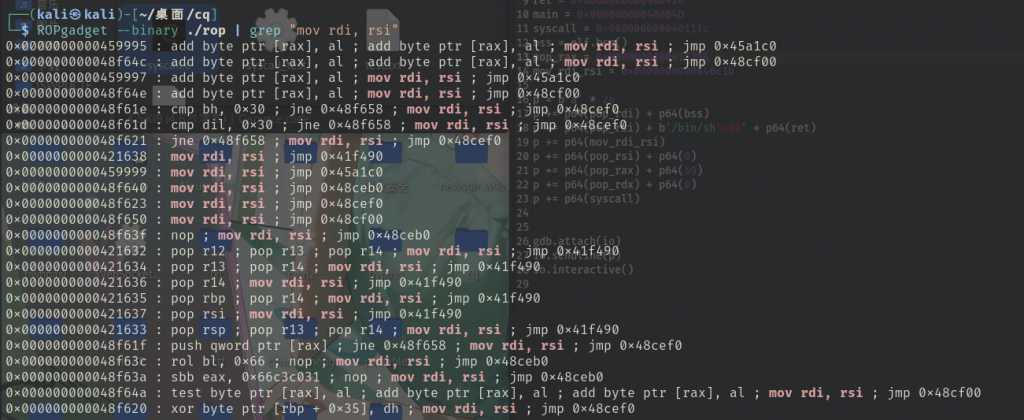

抄的台湾那边的原题 rop 很简单的rop,但是由于笔者确实太菜了,当时在赛场上居然没能想明白其中关节 静态编译的二进制文件,所以很多gadget都是能找到的 Arch: amd64-64-little RELRO: Partial RELRO Stack: Canary found NX: NX enabled PIE: No PIE (0x40…

0k@b3の年度报告(其一)

看到加的好友里面好多人都开始发自己的年度报告了,打开B站也开始预约新的拜年祭了 突然也想跟风写一份自己的年度报告,也算是对一年以来自己经历的事情做个复盘了 一月 啊,感觉像是相当久远的时期了,居然一月的时候我还在大一上吗,感觉一切都好陌生 当时我印象里正因为期末周的原因痛不欲生,现在都记得一月七号考完高数的那个下午 我安慰自己说,没事的,高数寄了就…

超超超大杯来了

haking

一点旧存货加一点新东西

eye – bye – by -bypass

NSSCTF [2021 鹤城杯]littleof from pwn import *from LibcSearcher import *context(os='linux', arch='amd64', log_level='debug')p = remote('node4.anna.nssctf.cn',28679)elf = ELF('.…

simple_srop 先找sigreturn .text:000000000040128E public rt_sigreturn.text:000000000040128E rt_sigreturn proc near.…

ret2orw 感觉会成我印象很深刻的ORW入门题 开局先checksec ┌──(kali㉿kali)-[~/桌面/ret2orw]└─$ checksec ret2orw [*] '/home/kali/桌面/ret2orw/ret2orw' Arch: amd…

pwn111 Arch: amd64-64-littleRELRO: No RELROStack: No canary foundNX: NX enabledPIE: …

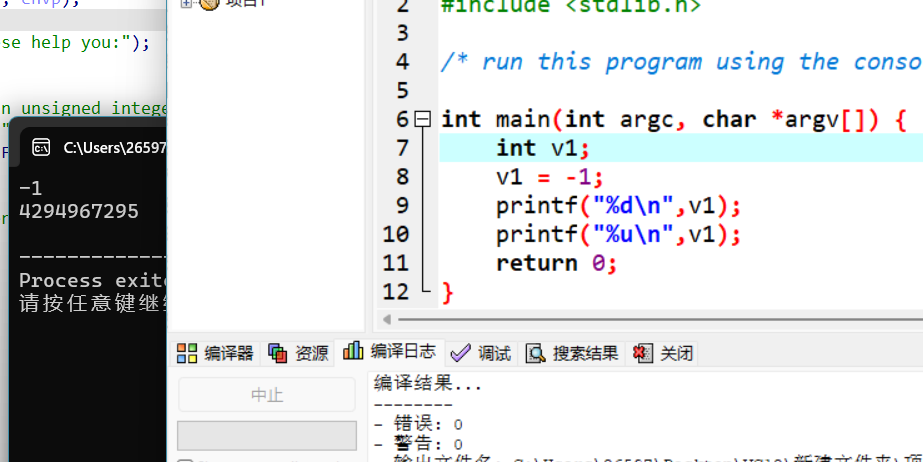

整数安全

CTBUCTF_shellcode_pro补档

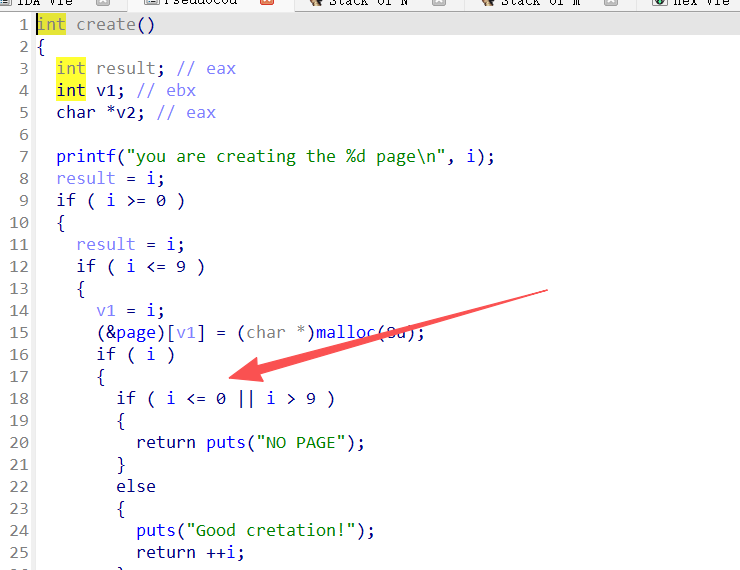

pwn101(整数转换、整数比较) 没啥东西,main函数要求输入对应值,直接交互就好了 int __fastcall main(int argc, const char **argv, const char **envp){ unsigned int v4; // [rsp+0h] [rbp-10h] BYREF &n…

5.28补档: 很简单的ORW,真是入门级别的谢哥给的exp算简单的,我重新开始尝试的时候考虑的是想办法泄露一下libc找偏移找对应的各个寄存器地址来着结果ROP一查没pop_rdi转念一想这个玩意都说是shellcode了,我这样打,不成ret2libc了吗,看了看感觉也打不了想了想感觉就只有谢哥那个方法高效一点函数分析挺简单的main函数进去就…