LitCTF

校赛

test_your_nc $0提权然后cat flag C:\Users\26597>nc node10.anna.nssctf.cn 23227 input your command $0 c/at fl/ag sh: 1: c/at: not found ls bin dev flag lib lib32 lib64 libexec li…

感觉也算是自己这一年以来里程碑级别的情况了,所以还是写篇博客浅浅记录一下() 就挺难蚌的 仔细一回忆实际上这次校赛我打得并不理想() 好多题目正常来说我是解不出来的,像关掉了execve的那两道shellcode和堆相关的题目 如果没有AI,临时学ORW和用我理解还很浅薄的堆去做实际的题目,哪怕这个题目算同类题目的签到题水准,我可能也没办法拿到和现…

CTBUCTF2025 部分WP

こっちの「好き」は 届いてるかな?

hacking to the gate

Ave – Mujica

polar,poor,money,monkey,monica

紫罗兰永pwn花园

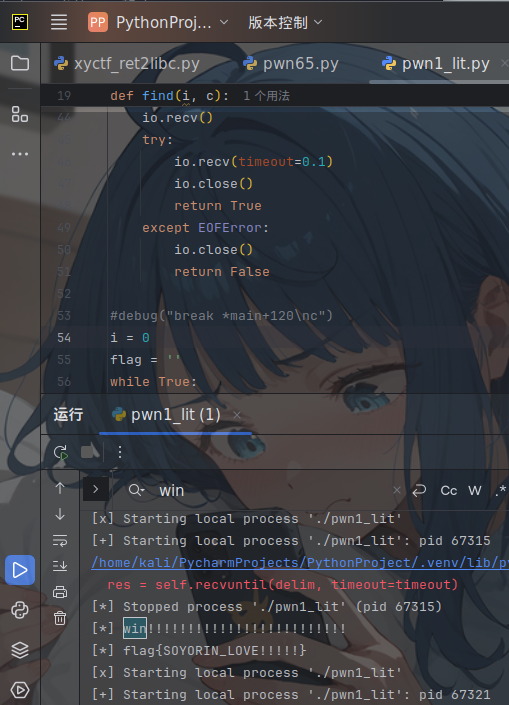

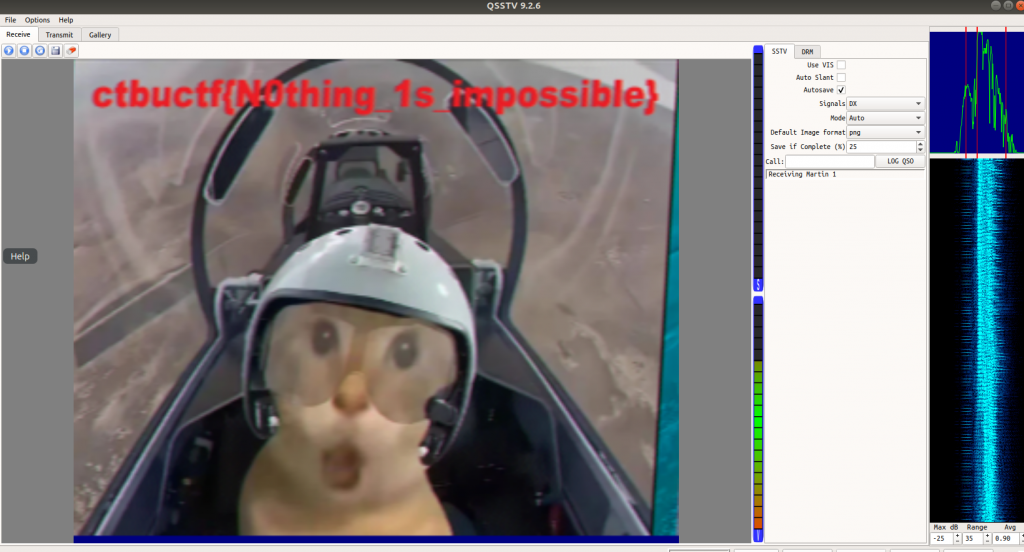

校赛 [MISC]【签到】Welcome to CTBUCTF2025 ctbuctf{Welcome_to_CTBUCTF2025} [MISC]问卷调查! emmm,这个就算了,我拿这个凑个数 [MISC]Do you know SSTV? 工具题,虚拟机搞个QSSTV,选附件运行就好 ctbuctf{N0thing_1s_impossible…

pwn101 没啥东西,main函数要求输入对应值,直接交互就好了 int __fastcall main(int argc, const char **argv, const char **envp){ unsigned int v4; // [rsp+0h] [rbp-10h] BYREF int v5;…

CTFshow pwn64 32位,开了栈不可执行 C:\Users\26597\Desktop\pwn附件>checksec pwn64 [*] 'C:\Users\26597\Desktop\pwn附件\pwn64' Arch: i386-32-little RELRO: Partial RELRO Stack: No canary f…

原本想写点东西的,但是总觉得好多感想很难表达出来,刷到一个二创,很贴切,故分享() 我们的母鸡卡,好像「跳楼机」 我们的母鸡卡,好像「跳楼机」…… 完结了,只剩下大祥脚和祥姨动 出脑了,只剩下没活的对偶 从此周四早点睡 能不能再做一个,重置的美梦 我还忍不住幻想 困在那年夏天不肯走 看过了颂乐人偶 才知道MYGO不可强求 可笑吗 前三集防剧透的时候…

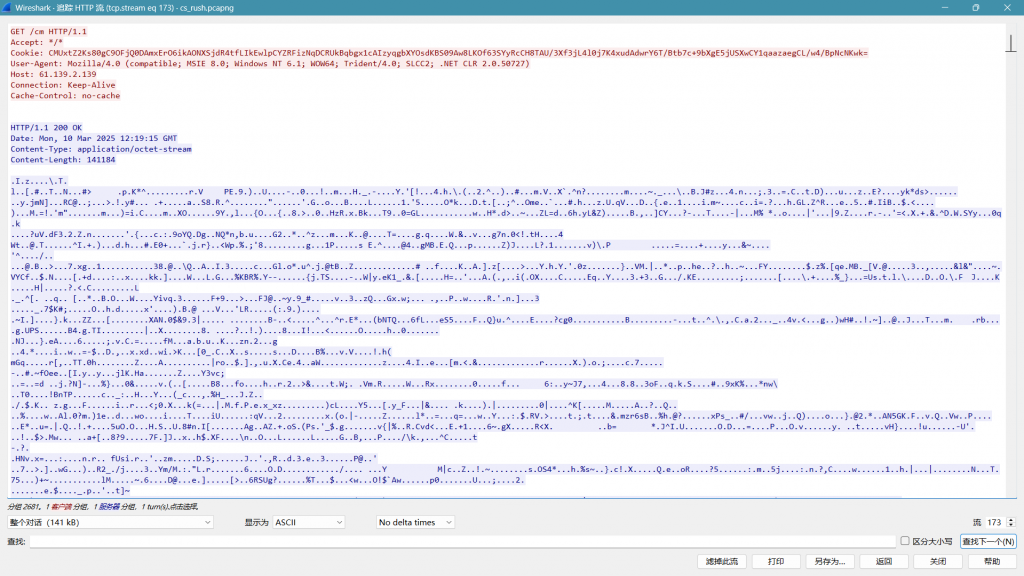

【MISC】pfsense1 【2025春季个人挑战赛】 1、从流量数据包中找出攻击者利用漏洞开展攻击的会话,写出其中攻击者执行的命令中设置的flag内容 附件链接:https://pan.baidu.com/s/1qsADXodtAmARGV7kdRuPSQ?pwd=ngt7 题目pfsense1~3共用一个附件 解压密码:e6a06e373c0…

pwn61 提示看输出 交互 C:\Users\26597>nc pwn.challenge.ctf.show 28225 ▄▄▄▄ ▄▄▄▄▄▄▄▄ ▄▄▄▄▄▄▄▄ ▄▄ ██▀▀▀▀█ &nb…

polar部分复现

可笑吗 我做不出pwn的时候有多慌张,它会看见吗···

【MISC】WinCS1 【2025春季个人挑战赛】 1.受控机器木马的回连的ip地址和端口是?(flag{ip:端口}) 附件链接: https://pan.baidu.com/s/1fMHp1Rp0GazByyLNXZPN1A?pwd=ytjk 题目WinCS1~6共用一个附件 解压密码:111f56127c28eb148ec8d64e48c7…

pwn58 checksec 32位 IDA分析 main函数反编译失败,怀疑就是这样设计的() 就直接将就汇编进行分析 大致的函数顺序就是先logo再ctfshow函数 logo函数一如既往没东西 进ctfshow函数 ctfshow函数只有个gets函数 找遍字段没找到后门 自行传入shellcode即可 from pwn import *p …